فیشینگ چیست و چطور میتوان از آن جلوگیری کرد؟

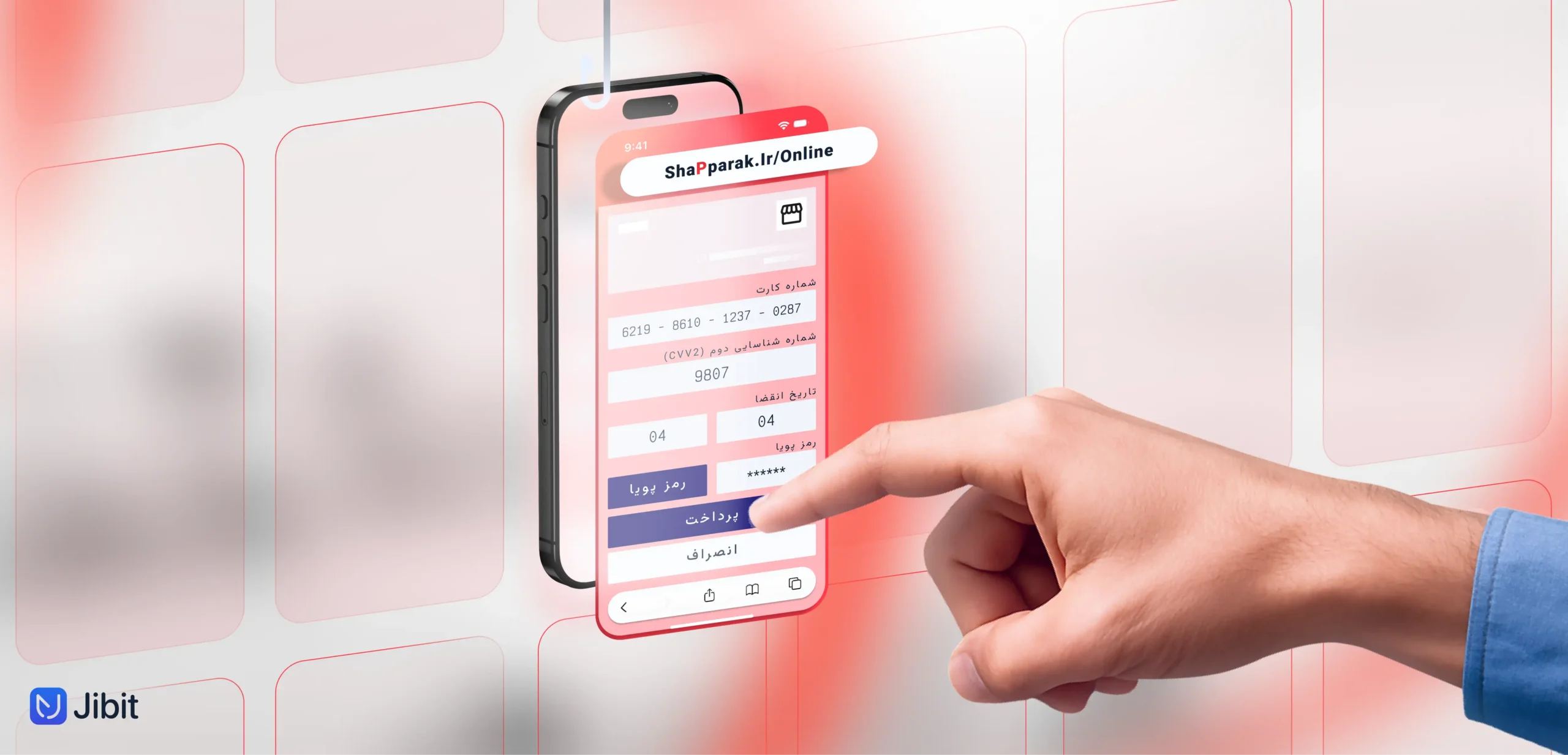

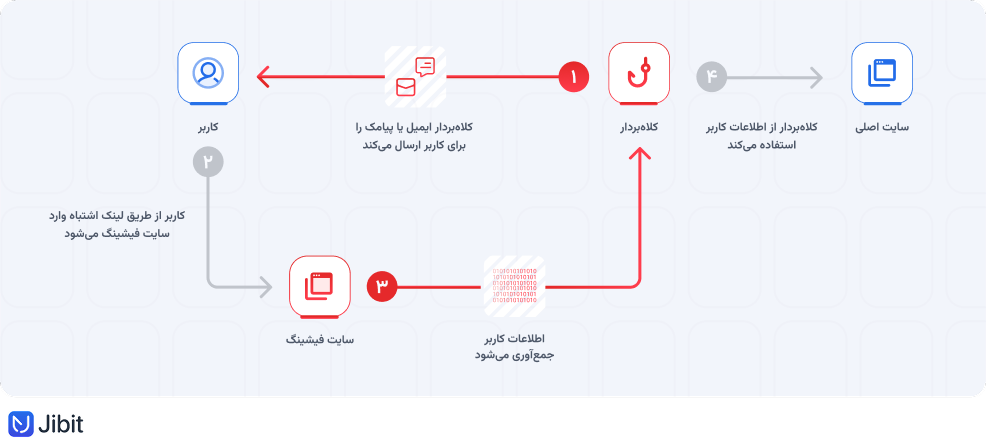

فیشینگ (Phishing) نوعی حمله مهندسی اجتماعی است که در آن مهاجم با وانمودکردن خود بهجای یک سرویس، بانک یا برند معتبر سعی میکند اطلاعات حساس کاربر را سرقت کند. این حملهها معمولاً ازطریق ایمیل، پیامک، تماس تلفنی یا پیامرسانها اجرا میشوند و در حوزه خدمات مالی میتوانند تصاحب حساب کاربری، تراکنشهای غیرمجاز و آسیب جدی به اعتبار برند را رقم بزنند.

این مطلب سناریوهای بهروز فیشینگ در سالهای اخیر، نشانههای پیام مشکوک، روشهای پیشگیری و گامهای واکنش سریع را توضیح میدهد.

چرا فیشینگ برای کسبوکارها، بهویژه در مالی، اهمیت دارد؟

برای یک کسبوکار هر حمله میتواند هم سرویس و زیرساخت را تحتفشار بگذارد، هم اعتماد عمومی به برند را فرسوده کند. در خدمات مالی و فینتک، این ماجرا حساستر هم میشود؛ چون نتیجه یک حمله موفق فقط یک تجربه بد کاربری نیست و ممکن است به تصاحب حساب، خروج پول و موجی از شکایت و بدبینی بینجامد؛ بههمین سبب، فیشینگ باید بهعنوان یک ریسک جدی کسبوکاری دیده شود.

برای کسبوکارها فیشینگ صرفاً یک کلیک اشتباه ازسوی کاربر نیست؛ چون میتواند:

- زیرساخت و سرویس را درگیر کند: از اختلال در لاگین و تراکنشها تا فشار روی تیم فنی و پشتیبانی، مشکلاتی است که میتواند تمامی تیمها را درگیر کند.

- اعتماد عمومی را فرسوده کند: کاربری که ازطریق نام برند دچار حمله فیشینگ شده باشد، حتی اگر کسبوکار مقصر نباشد، اعتماد خود را به برند از دست میدهد.

- اعتبارنامههای ورود را هدف بگیرد: مهاجمان روی سرقت نام کاربری، رمز عبور و کد تأیید تمرکز میکنند و پشت HTTPS و دامنههای شبیهسازیشده پنهان میشوند.

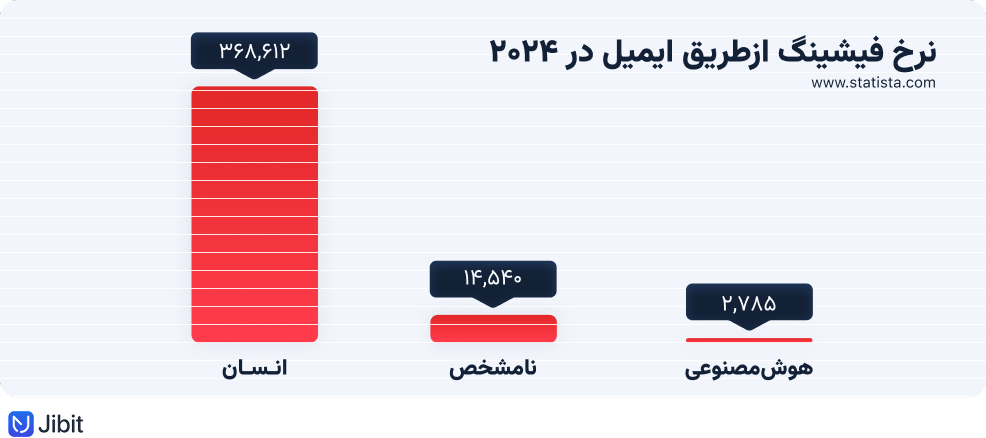

- از هوش مصنوعی برای جعل واقعیت استفاده کند: ایمیلها، پیامها و حتی ویدئوهای جعلی، از نظر ظاهری، بهقدری شبیه محتوای واقعیاند که تشخیصشان برای کاربر عادی دشوار است.

- از کانالهای متنوع حمله کند: از ایمیل سازمانی گرفته تا پیامک (Smishing)، تماس تلفنی (Vishing)، پیامهای شبکههای اجتماعی و حتی QR Code روی پوستر یا سایت، همه، بسترهایی هستند که ممکن است حمله ازطریق آنها انجام شود.

- هزینه مستقیم و غیرمستقیم بسازد: از بازپرداخت و رسیدگی به شکایت مشتری تا بررسی ادعاها، گزارش به نهادهای ناظر و مهمتر از همه، آسیب به اعتبار برند، هزینههای مستقیم و غیرمستقیم یک حمله فیشینگ است.

در چنین وضعیتی، فیشینگ را نمیتوان صرفاً «خطای کاربر» دانست؛ باید بهعنوان یک تهدید استراتژیک برای سیاست امنیت، آموزش کارکنان و حتی طراحی محصول برنامهریزی شود.

انواع رایج فیشینگ چیست؟

فیشینگ در سالهای اخیر فقط به یک ایمیل جعلی محدود نیست؛ مهاجمان از کانالهای مختلف و با سناریوهای متنوع برای فریب کاربران استفاده میکنند. شناخت دقیق هر الگو کمک میکند کاربر نهایی، تیم پشتیبانی و تیم امنیت، پیام مشکوک را زودتر تشخیص دهند و قبل از هر کلیک، تصمیم آگاهانهتری بگیرند.

این جدول مهمترین انواع فیشینگ را که این روزها کاربران و کسبوکارها با آن روبهرو هستند خلاصه کرده و برای هر نوع، کانال اصلی حمله، نشانههای مشکوک و امنترین واکنش پیشنهادی را آورده است:

| نوع حمله | کانال اصلی | نشانههای مشکوک | اقدام پیشنهادی |

| Email Phishing | ایمیل | دامنه شبیه برند اصلی، لینک کوتاه، لحن اضطراری یا تهدید به مسدودشدن حساب | روی لینک کلیک نکنید؛ آدرس رسمی را خودتان در مرورگر وارد و از همانجا وارد شوید. |

| Spear / Whaling | ایمیل هدفمند | پیام بسیار شخصیسازیشده، اشاره به پروژه، قرارداد یا مدیر مشخص | ازطریق کانالهای دیگر (تلفن، چت داخلی یا تیکت) صحت درخواست را تأیید کنید. |

| Smishing | پیامک | پیامک با درخواست فوری «پرداخت»، لینک کوتاه یا ادعای قبوض یا دریافت جوایز فوری | روی لینک کلیک نکنید؛ وضعیت را فقط در اپلیکیشن یا وبسایت رسمی بررسی کنید. |

| Vishing | تماس تلفنی | تماس با درخواست رمز پویا، OTP، رمز دوم یا اجازه دسترسی از راه دور | تماس را قطع کنید؛ در صورت نیاز، خودتان با شماره رسمی سازمان تماس بگیرید. |

| Quishing (QR Code) | پوستر، ایمیل یا DM | کد QR ناشناس با وعده تخفیف، جایزه یا ورود سریع به حساب | قبل از اسکن، نشانی مقصد را بررسی کنید و فقط به QR کدهای منبع معتبر اعتماد کنید. |

| Clone Phishing | ایمیل | کپی ایمیل واقعی قبلی با یک لینک یا فایل جدید و «بهروزشده» | با فرستنده اصلی ایمیل تماس بگیرید؛ تا زمان اطمینان، لینک را باز نکنید. |

| Crypto-Phishing | ایمیل یا پیام در چت | درخواست کلید خصوصی، Seed Phrase یا عبارت بازیابی کیفپول | هرگز Seed Phrase را در هیچ فرم یا لینک وارد نکنید؛ فقط از کیفپول معتبر استفاده کنید. |

این دستهبندی کامل نیست، اما مهمترین الگوهایی را پوشش میدهد که کاربران در کانالهای بانکی، پرداختی و رمزارزی با آن مواجه میشوند. در همه این سناریوها یک اشتراک کلیدی وجود دارد: مهاجم سعی میکند در کوتاهترین زمان، کاربر را به کلیک روی لینک یا افشای اطلاعات حساس ترغیب کند.

نکته مهم این است که وجود قفل و HTTPS در کنار آدرس مرورگر، بهتنهایی، نشانه امنیت نیست. دامنه، مسیر لینک و منبع پیام را همیشه با دقت بررسی کنید و هر زمان تردید کردید، بهجای کلیککردن روی لینک، آدرس رسمی سرویس را خودتان در مرورگر وارد کنید؛ همین یک عادت ساده میتواند بسیاری از حملهها را خنثی کند.

۷ نشانه واضح که نباید نادیده بگیرید

در بیشتر حملههای فیشینگ مهاجم از احساس اعتماد یا عجله کاربر سوءاستفاده میکند. تشخیص زودهنگام پیام مشکوک مهمترین مرحله در جلوگیری از نفوذ است. در این بخش با نشانههایی آشنا میشوید که میتوانند تفاوت میان امنیت و سرقت اطلاعات باشند:

- آدرس فرستنده با برند اصلی یکی نیست: دامنه ممکن است شبیه باشد، اما معمولاً حروفی جابهجا یا اضافی دارد.

- لحن پیام اضطراری یا هیجانی است: عبارتهایی مانند «حساب شما مسدود شد» یا «همین حالا کلیک کنید» از نشانههای واضح فیشینگاند.

- درخواست نامعمول برای اطلاعات حساس: هیچ نهاد مالی ازطریق پیامک یا تماس، رمز دوم یا OTP را نمیخواهد.

- ضمیمههای ناشناخته با فرمتهای exe، zip یا rar: این فایلها اغلب حاوی بدافزارند.

- لینک کوتاه یا QR ناشناس: پیش از کلیک یا اسکن، مقصد لینک را بررسی کنید.

- متن یا طراحی غیرمعمول: اشتباههای املایی، قالب ضعیف یا گرافیک غیراستاندارد معمولاً نشانه ساختگیبودن پیام است.

- HTTPS تضمین امنیت نیست: دامنه ممکن است قانونی بهنظر برسد، اما جعلی باشد.

هر گاه حتی یک مورد از این موارد را مشاهده کردید، لینک را باز نکنید. به وبسایت رسمی وارد شوید و از همانجا وضعیت حساب خود را بررسی کنید. احتیاط در چند ثانیه، میتواند از خسارت چندمیلیونی جلوگیری کند.

۱۰ اقدام عملی برای پیشگیری از فیشینگ

پیشگیری از فیشینگ معمولاً سادهتر و بسیار کمهزینهتر از جبران خسارت بعد از حمله است. با چند عادت روزمره نسبتاً ساده میتوانید سطح امنیت دیجیتال خودتان را بهطور چشمگیری بالاتر ببرید:

- روی لینکها و فایلهای ناشناس کلیک نکنید؛ حتی اگر همان لینک از طرف فردی ارسال شده باشد که او را میشناسید.

- احراز هویت چندمرحلهای (MFA / 2FA) را برای همه حسابهای بانکی، پرداختی و کیفپولهای رمزارزی فعال کنید.

- برای هر سرویس، رمز عبور یکتا، طولانی و پیچیده انتخاب کنید و آن را در یک مدیر رمز (Password Manager) معتبر ذخیره کنید.

- سیستمعامل، مرورگر و اپلیکیشنها را بهروز نگه دارید تا حفرههای امنیتی شناختهشده بسته شوند.

- دستگاه و صفحهنمایش خود را با قفل بایومتریک یا رمز عبور امن محافظت کنید تا در صورت گمشدن یا سرقت، دسترسی مستقیم ممکن نباشد.

- با وایفای عمومی تراکنش مالی انجام ندهید؛ این شبکهها بیش از باقی در معرض حملات میانراهی (MITM) قرار دارند.

- رمز دوم، کد OTP و اطلاعات کارت را هرگز در پاسخ به تماس، پیامک یا چت وارد نکنید.

- پیامها و ایمیلهای مشکوک را گزارش کنید و در صورت امکان، با اسکرینشات و جزئیات زمان و کانال دریافت، آنها را مستندسازی کنید.

- حسابهای شخصی و کاری را از هم جدا نگه دارید تا در صورت نفوذ به یکی، سطح آسیبپذیری دیگری کمتر باشد.

- اگر حتی احتمال میدهید اطلاعاتی فاش شده است، بلافاصله رمزها را تغییر دهید و احراز هویت چندمرحلهای را فعال یا بازتنظیم کنید.

اگر امروز فقط یکی از این عادتها را به روتین خودتان اضافه کنید، یک لایه محافظ جدید به امنیت دیجیتالتان اضافه کردهاید.

اگر در دام فیشینگ افتادیم چه کار کنیم؟

اگر روی لینک فیشینگ کلیک کردید، چند دقیقه اول حیاتی است. این چکلیست میتواند جلوی گسترش آسیب را بگیرد و خسارت را به حداقل برساند:

- اتصال دستگاه به اینترنت را قطع کنید: وایفای یا دیتای موبایل را خاموش کنید و کابل شبکه را جدا کنید تا ارتباط دستگاه با سرور مهاجم قطع شود.

- رمز حسابهای کلیدی را فوراً تغییر دهید: از حسابهای بانکی و پرداختی شروع کنید و بعد سراغ ایمیل، شبکههای اجتماعی و کیفپولهای دیجیتال بروید. برای هر یک رمز قوی و یکتا تنظیم کنید.

- نشستهای فعال (Active Sessions) را ببندید: تمامی نشستهای فعال (Active Sessions) روی دستگاهها و مرورگرهای مختلف را در بخش امنیت (Security) تنظیمات خاتمه دهید.

- احراز هویت چندمرحلهای (MFA / 2FA) را فعال یا بازتنظیم کنید: اگر قبلاً فعال نبوده است، همین حالا فعالش کنید. اگر فعال بوده است، توکنها و روشهای ورود (Authenticator، پیامک، Passkey) را دوباره تنظیم کنید.

- تنظیمات ایمیل را چک کنید: بهدنبال نقشها (Rule) یا ارسالهای (Forward) مشکوک بگردید؛ هر ارسال خودکاری را که خودتان نساختهاید حذف کنید.

- با بانک تماس بگیرید: موضوع را توضیح دهید تا در صورت نیاز، کارت، حساب یا درگاه شما موقتاً مسدود شود و روی تراکنشهای مشکوک نظارت شود.

- سیستم را ازنظر وجود بدافزار اسکن کنید: با یک آنتیویروس معتبر دستگاه را کامل اسکن کنید. در صورت لزوم از نسخه پشتیبان استفاده کنید.

- تراکنشها و فعالیتها را در چند روز آینده زیر نظر بگیرید: صورتحسابهای بانکی، تاریخچه تراکنشها و اعلانهای امنیتی را دقیق بررسی کنید.

- گزارش رسمی ثبت کنید: موضوع را به بانک، شرکت پرداخت یا سرویس مربوطه اطلاع دهید و در صورت لزوم، در پلیس فتا گزارش ثبت کنید تا امکان پیگیری و رصد حمله فراهم شود.

- تجربهتان را مستند کنید و از اتفاق پیشآمده درس بگیرید: یادداشت کنید چه چیزی باعث شد فریب بخورید: لحن پیام، طراحی صفحه، عجله، بیتوجهی به دامنه و غیره.

فراموش نکنید هر ساعتی که در این شرایط از دست میرود، میتواند به هزینه مالی بیشتر و دردسرهای حقوقی و اعتباری تازه تبدیل شود.

راهنمای سازمانها و تیمهای فینتک برای مقابله با فیشینگ

فیشینگ در سطح سازمانی فقط «خطای کاربر» نیست؛ معمولاً نشانهای از ضعف در سیاستهای امنیتی، آموزش مداوم و طراحی فرایند است. سازمانها برای مدیریت این ریسک باید چارچوبی روشن برای پیشگیری، شناسایی و پاسخ سریع داشته باشند. سه مؤلفه اصلی این چارچوب از این قرار است:

۱. سازوکارها و فرهنگ امنیتی

سازوکارهای ضدفیشینگ نقطه شروع هر برنامه امنیتی در سطح سازمان است. این سازوکارها باید بهطور شفاف مشخص کند چه کسی چه نقشی دارد، مسیر گزارشدهی چگونه است، در چه شرایطی انتقال به لایه پشتیبانی بالاتر انجام میشود و رویدادها چگونه مستندسازی میشوند.

آموزش فقط برای بدو ورود نیروی جدید نیست؛ لازم است همه تیمها بهصورت دورهای، مثلاً فصلی، بازآموزی شوند و سناریوهای واقعی فیشینگ را تمرین کنند. برگزاری کمپینهای داخلی، مانند ارسال ایمیلهای فیشینگ شبیهسازیشده و اندازهگیری واکنش کارکنان، یکی از مؤثرترین روشها برای کاهش ریسک است.

سازمانهای بالغ روی چند شاخص کلیدی نظارت میکنند؛ برای مثال:

- نرخ کلیک روی ایمیلهای مشکوک: هدفگذاری روی Click Rate حداکثر حدود ۲ درصد

- نرخ گزارش صحیح ایمیل مشکوک: Report Rate دستکم ۶۰ درصد

- میانگین زمان گزارش از لحظه دریافت: Median TTR نزدیک یا کمتر از ۱۵ دقیقه

این اعداد نسخه قطعی نیستند، اما جهتگیری خوبی برای سنجش بلوغ فرهنگی دربرابر فیشینگ به دست میدهند.

۲. کنترلهای فنی و زیرساختی

امنیت بدون لایه فنی در فضای مالی معنا ندارد. در سطح تنظیمات امنیتی ایمیل استفاده از SPF، DKIM و DMARC روی دامنه میتواند بخش بزرگی از حملههای جعل فرستنده را خنثی کند. وقتی این سه تنظیم امنیتی روی دامنه فعال باشند، سرویسهای ایمیل میتوانند تشخیص دهند که یک پیام واقعاً از طرف شما ارسال شده یا جعلی است؛ بهاینترتیب، بسیاری از تلاشها برای جعل فرستنده و ارسال ایمیل فیشینگ با نام شما متوقف میشود و امنیت ارتباطات شما بهطور چشمگیری بالاتر میرود. در ادامه استقرار یک Secure Email Gateway که لینکها و فایلهای ضمیمه را در محیط امن (sandbox) بررسی کند احتمال عبور پیام مخرب به Inbox را کاهش میدهد.

برای امنیت بیشتر، سطح دسترسی کارمندان باید دقیق و حداقلی باشد؛ یعنی هرکس فقط به چیزی دسترسی داشته باشد که واقعاً لازم دارد. برای حسابهای مهم باید احراز هویت چندمرحلهای فعال باشد و دستگاههای سازمانی هم ازطریق ابزارهای مدیریت مرکزی مثل MDM و EDR کنترل شوند. همچنین، همه رویدادهای مهم باید در یک سامانه SIEM ثبت و دائم پایش شوند تا هر رفتار مشکوکی سریع پیدا شود.

سطح دسترسی کارمندان برای امنیت بیشتر باید دقیق و حداقلی باشد؛ یعنی هر کس فقط به چیزی دسترسی داشته باشد که واقعاً لازم دارد. برای حسابهای مهم باید احراز هویت چندمرحلهای فعال باشد و دستگاههای سازمانی هم ازطریق ابزارهای مدیریت مرکزی، مانند MDM و EDR، کنترل شوند؛ همچنین همه رویدادهای مهم باید در یک سامانه SIEM ثبت و دائم پایش شوند تا هر رفتار مشکوکی سریع پیدا شود.

پیادهسازی معماری Zero Trust ریسک را بهطور محسوسی برای سرویسهای حساس کاهش میدهد؛ در این رویکرد هیچ کاربری، حتی داخلی، بهطور پیشفرض قابلاعتماد فرض نمیشود و دسترسی او بهصورت مداوم براساس هویت، دستگاه و رفتار تأیید میشود.

۳. فرایند پاسخ به حادثه

هیچ سیستم یا سازمانی صددرصد دربرابر فیشینگ ایمن نیست. تفاوت اصلی میان سازمانهایی که آمادگی دارند و سازمانی که غفلت کردهاند در لحظه وقوع حادثه خودش را نشان میدهد. مهم است که تیمها دقیقاً بدانند در صورت وقوع حمله چه کسانی چه گامهایی را با چه ترتیبی باید انجام دهند.

چارچوب NIST Incident Response یک مسیر چهاربخشی پیشنهاد میکند:

- Contain (کنترل)

- Eradicate (حذف)

- Recover (بازیابی)

- Review (بازبینی)

یعنی ابتدا حادثه را مهار کنید، سپس رد مهاجم و آلودگی را پاک کنید، سرویسها را بازیابی کنید و درنهایت، حادثه را مرور و مستندسازی کنید تا از تکرار آن جلوگیری شود.

تبدیل این مرحلهها به Runbookهای کاربردی، مروری بر امنیت اطلاعات مالی کسبوکارها و تمرین دورهای آنها (Tabletop Exercise یا شبیهسازی) همان چیزی است که در عمل، تفاوت میان یک بحران کنترلشده و یک فروپاشی پرهزینه عملیاتی و اعتباری را رقم میزند.

فیشینگ معمولاً چند الگوی تکرارشونده دارد که با چهرهای «آشنا و رسمی» ظاهر میشوند. شناخت این سناریوها کمک میکند کاربران و کسبوکارها هم زودتر آنها را تشخیص دهند، هم واکنش درستی نشان بدهند.

پیش از این درباره اقدامات سازمانی دربرابر تهدیدات سایبری در مطلب DORA چیست؟ چتر نجات فینتک در عصر تهدیدات سایبری هوشمند بهصورت کامل توضیح دادهایم و پیشنهاد میکنیم مطالعه آن را فراموش نکنید.

سه سناریوی پرتکرار فیشینگ

فیشینگ معمولاً این روزها در چند قالب تکراری ظاهر میشود؛ از پیامک قبض و خلافی تا ایمیل فاکتور و پیامهای تأیید حساب در شبکههای اجتماعی. شناخت این سناریوهای آشنا کمک میکند کاربر و کسبوکار پشت ظاهر رسمی و لوگوهای جعلی را زودتر ببینند و قبل از کلیککردن یا پرداخت یا آلودهشدن سیستمها یک بار دیگر اعتبار پیام را بررسی کنند.

۱. پیامک قبض، پست یا خلافی

در این سناریو، مهاجم از قالب پیامکهای رسمی تقلید میکند و با بهانههایی مانند «قبض، جریمه، عوارض یا مرسوله پستی» یک لینک کوتاه برای پرداخت فوری میفرستد. دامنه لینک معمولاً بسیار شبیه سامانه رسمی است، اما در حروف، پسوند یا ترتیب کلمات تفاوتهای ظریفی دارد.

اولین اقدام درست در این مواقع کلیکنکردن روی لینک و نادیدهگرفتن پیام است. کاربر میتواند در گام بعدی خودش آدرس سامانه رسمی را در مرورگر وارد کند و از همانجا وضعیت قبض، جریمه یا مرسوله را بررسی کند.

۲. پیام «تأیید مالکیت حساب» در شبکههای اجتماعی

این نوع فیشینگ معمولاً کاربران فعالتر و حرفهایتر شبکههای اجتماعی را هدف میگیرد؛ بهویژه صفحاتی را هدف قرار میدهد که دنبالکننده بیشتری دارند. پیام با عنوانهایی مانند «تأیید مالکیت حساب»، «نقض قوانین محتوا» یا «در معرض مسدودشدن» ارسال میشود و لینک داخل آن کاربر را به صفحه ورود جعلی هدایت میکند؛ ظاهر صفحه به صفحه رسمی شبکه اجتماعی شبیه است، اما اطلاعات ورود را برای مهاجم ذخیره میکند.

اقدام درست در مواجهه با این موقعیت این است که کاربر ازطریق اپلیکیشن یا وبسایت رسمی شبکه اجتماعی وارد حساب شود و هیچ لینکی را از داخل پیام باز نکند. همچنین باید بلافاصله رمز عبور را تغییر دهد و احراز هویت چندمرحلهای (MFA) را فعال کند تا در صورت افشای رمز، امکان ورود مهاجم محدود شود.

۳. ایمیل فاکتور فوری برای تیم مالی

یکی از سناریوهای رایج فیشینگ برای کسبوکارهای B2B این است که مهاجم خود را بهجای یکی از تأمینکنندگان یا شرکای تجاری جا میزند و برای واحد مالی ایمیلی با موضوعاتی مانند «فاکتور فوری»، «تسویه معوق» یا «تغییر شمارهحساب» ارسال میکند. دامنه فرستنده معمولاً بسیار شبیه دامنه اصلی تأمینکننده است و فایل ضمیمه یا لینک داخل ایمیل میتواند به افشای اطلاعات یا انتقالوجه به حساب اشتباه بینجامد.

اقدام درست در این وضعیت این است که کسبوکار پیش از هرگونه پرداخت یا بازکردن فایل از کانالی دیگر با طرف مقابل تماس بگیرد و صحت درخواست را تأیید کند؛ همچنین اطلاعات حساب مقصد را با اطلاعات ثبتشده در سیستم مالی تطبیق دهد و در صورت هر اختلافی، روند را متوقف کند.

سه الگوی مشترک در همه این سناریوها دیده میشود: ایجاد احساس اضطرار، جعل هویت یک منبع معتبر و استفاده از کانالی که کاربر به آن عادت دارد. اگر پیامی این سه ویژگی را همزمان داشت، قبل از هر کلیک و هر پرداختی، درنگ کنید و اعتبار آن را از مسیر دیگری بررسی کنید.

راهکارهای جیبیت برای کاهش ریسک فیشینگ

جیبیت با ترکیب هوش مصنوعی، احراز هویت بایومتریک و زیرساخت پرداخت امن مجموعهای از سرویسها و فناوریهای امنیتی را ارائه میکند که میتوانند بهطور مستقیم در کاهش ریسک فیشینگ نقش داشته باشند. درگاه پرداخت و راهکارهای KYC و KYB یکپارچه و همچنین سرویسهای استعلامی و تطبیقی، در کنار پایش تراکنش و انطباق فنی، همگی، در راستای کاهش فیشینگ و جرایم مالی عمل میکنند.

هدف این راهکارها، کاهش سطح تهدید، بهبود سرعت واکنش و ایجاد تجربهای امن و پایدار برای کاربران و پذیرندگان است. جیبیت، با ترکیب فناوری، انطباق و تجربه عملیاتی، محیطی میسازد که اعتماد در آن تصادفی نیست، بلکه کاملاً طراحیشده و دقیق است.

پیشنهاد میکنیم مطالعه این مطلب را از دست ندهید: KYC دربرابر کلاهبرداری و تقلب مالی چگونه از کاربران محافظت میکند؟

امنیت دیجیتال از آگاهی آغاز میشود

فیشینگ این روزها فقط با یک ایمیل یا پیامک ساده انجام نمیشود. مهاجمان امروزه انواع ابزارهای هوش مصنوعی را به کار میبرند تا با تغییر صدا، تصویر و غیره واقعیت را جعل و انواع مختلفی از حملات را طراحی کنند. حالا با هوش مصنوعی، ویدئوهای Deepfake و پیامکهای شبهدولتی، حملات فیشینگ پیچیدهتر از همیشه است. در چنین فضایی، آگاهی کاربر و واکنش سریع سازمانی تنها سپر واقعی است.

نکته مهم این است که اگرچه هر کلیک اشتباه میتواند فاجعه مالی یا افشای داده را رقم بزند، هر کاربر آگاه، میتواند زنجیره حمله را قطع کند؛ همچنین برای سازمانها مقابله با فیشینگ فقط مسئله فناوری نیست؛ بخشی از مسئولیت حرفهای و اجتماعی در قبال کاربرانشان است. علاوه بر اینها میتوان گفت امنیت فقط یک ویژگی نیست، بلکه بخشی از بهبود تجربه کاربری است و سازمانها میتوانند این تجربه را امنتر، سریعتر و هوشمندتر کنند. در کنار همه اینها واکنش به فیشینگ تابعی از آگاهی فردی و سازمانی، عادتهای ایمن و واکنش سریع است.

جیبیت با ترکیب هوش مصنوعی، احراز هویت بایومتریک، پایش تراکنش و انطباق فنی، به کسبوکارها کمک میکند تا اعتماد کاربران را حفظ کنند.

پرسشهای متداول درباره فیشینگ

خیر. وجود قفل کنار آدرس مرورگر فقط نشان میدهد که ارتباط رمزگذاری شده است، اما هیچ تضمینی درباره اعتبار سایت یا مالک آن وجود ندارد. همیشه نام دامنه را بررسی کنید و فقط از آدرسهایی استفاده کنید که خودتان بهصورت مستقیم تایپ کردهاید.

در این شرایط احتمال خطر کمتر است، اما همچنان باید احتیاط کنید. مرورگر و دستگاه خود را اسکن کنید، رمزهای حساس را تغییر دهید و نشستهای فعال را ببندید. گاهی وبسایت مخرب، بدون نیاز به واردکردن اطلاعات، بدافزار نصب میکند.

زیرا حتی اگر رمز عبور شما فاش شود، مهاجم بدون کد دوم نمیتواند وارد حساب شود. MFA یا ۲FA سادهترین و مؤثرترین روش مقابله با تصاحب حساب کاربری است. فعالسازی آن در سرویسهای بانکی، پرداختی و رمزارزی حیاتی است.

خیر. در سالهای اخیر تمرکز حملههای فیشینگ بهسمت کارکنان سازمانها و مدیران فنی رفته است. ایمیلهایی با ظاهر حرفهای و محتوای کاری دقیق برای فریب افراد با دسترسی بالا طراحی میشوند. فیشینگ سازمانی (Spear/Whaling) میتواند خسارتهای سنگینتری ایجاد کند.

کاربران باید موضوع را به بانک یا شرکت پرداخت مربوطه اطلاع دهند؛ در صورت نیاز، میتوانند از طریق پلیس فتا نیز گزارش رسمی ثبت کنند. کسبوکارها باید فرایند داخلی مشخصی برای اعلام، پیگیری و مستندسازی حملات داشته باشند و بهصورت دورهای آن را بهروزرسانی کنند و حمله را بهصورت رسمی ثبت و آن را بهصورت عمومی اعلام کنند.