مروری بر امنیت اطلاعات مالی کسبوکارها

در دنیای امروز، امنیت اطلاعات مالی کسبوکارها فقط دغدغه تیم IT نیست؛ مسئله همه کسبوکار است. با شتابگرفتن تحول دیجیتال و رشد فینتک، تهدیدهای سایبری به قلب کسبوکارهای مالی رسیدهاند. دیگر مفاهیمی مانند «حملههای DDoS»، «فیشینگ سازمانیافته» یا «نفوذ از زنجیره تأمین» فقط واژگان فنی نیستند، بلکه موضوعهایی حیاتیاند که هر مدیرعامل، مدیر مالی و حتی تیم بازاریابی باید آنها را بشناسد. چرا؟ چون امنیت اطلاعات مالی برای کسبوکار مستقیماً بر اعتبار برند، اعتماد مشتری، تداوم خدمات و ارزش بازار شرکت تأثیر میگذارد.

براساس گزارش سال ۲۰۲۵ Radware، حملهها به لایه کاربردی در بانکها و صرافیها ۴۸ درصد افزایش یافتهاند. این تنها یک آمار نیست، بلکه هشدار جدی برای هر سازمانی است که هنوز امنیت را در محدوده سرورها و فایروالها خلاصه میکند.

اگر هنوز فکر میکنید امنیت اطلاعات مالی کسبوکارها فقط یک کار فنی است، مطالعه این مطلب را از دست ندهید. در ادامه نقشهای عملی و آیندهنگر برای حفظ امنیت اطلاعات مالی در کسبوکارهای دیجیتال ارائه میکنیم.

۳ تهدید اصلی امنیت اطلاعات مالی کسبوکارها

در صنعت خدمات مالی چند دقیقه اختلال میتواند به فاجعهای چندصدهزاردلاری ختم شود. طبق گزارش Deloitte، هر ساعت قطع دسترسی به سامانههای بانکی آنلاین، بهطور میانگین، ۳۵۰هزار دلار زیان به همراه دارد. این سه تهدید همچنان خطرناکترین سناریوهای امنیتی در سال ۲۰۲۵ هستند:

- حملات DDoS: مهاجمان با ترافیک ساختگی، سرورهای حیاتی مانند APIهای مالی، درگاه پرداخت یا سیستمهای احراز هویت را از کار میاندازند. نتیجه؟ تجربه کاربر بهکلی نابود میشود و اعتبار برند ضربه میبیند.

- نفوذ به کیفپول گرم صرافیها: کیفپولهای گرم برای پردازش سریع معاملات رمزارزی استفاده میشوند، اما اگر کلیدهای خصوصی آنها بهدرستی محافظت نشوند، مانند مورد صرافی KuCoin، مهاجم میتواند صدها میلیون دلار جابهجا کند.

- باجافزارهای مالی: بدافزارهایی که تمامی فایلها و پایگاههای داده را رمزگذاری میکنند، سپس در ازای کلید رمزگشا، مبالغ کلانی مطالبه میکنند. این حملهها گاهی تا دو هفته کل عملیات سازمان را فلج میکنند.

این سه تهدید امنیت اطلاعات مالی کسبوکارها صرفاً مشکلات فنی نیستند؛ آنها میتوانند به بحران روابطعمومی، افت ارزش بازار، فرار مشتریان و ازدستدادن بازار و شکست محصول بینجامند؛ برای همین، کسبوکارهای مالی باید این تهدیدها را نهفقط بشناسند، برای هر یک برنامه پاسخ سریع و کاهش ریسک داشته باشند.

پیشنهاد میکنیم با پروتکل OAuth هم بیشتر آشنا شوید:

پروتکل OAuth یا بادیگارد دنیای دیجیتال

روند رشد تهدیدهای مالی در ۳ سال اخیر

در سالهای اخیر تهدیدهای سایبری در حوزه مالی چشمگیر افزایش یافتهاند. این نمودار تصویر مشخصی از رشد این تهدیدها ارائه میکند:

| تهدید | رشد (در مقایسه با ۳ سال قبل) |

| DDoS خدمات مالی | ۱۲۱ درصد |

| DDoS لایه کاربردی (Application‑Layer) | +۲۳ درصد میان ۲۰۲۴–۲۰۲۳ |

| حملات باجافزاری (Ransomware) | +۷۴ درصد تعداد حوادث در ۲۰۲۳ |

این اعداد نشان میدهند که حملات DDoS همچنان شمارهیک هستند و بیش از دوبرابر شدهاند، حملات پیچیدهتر لایه کاربردی رشد ۲۳درصدی داشتهاند و همچنین باجافزارها با افزایش ۷۴درصدی رفع حملات را دشوارتر کردهاند.

راهکارهای پیشنهادی لایهای برای امنیت اطلاعات مالی کسبوکارها

در برابر تهدیدات پیچیده سایبری که هر روز شکل تازهای به خود میگیرند، دیگر نمیتوان صرفاً با یک دیوار دفاعی ایستادگی کرد. این روزها کسبوکارهای مالی برای بقا در فضای دیجیتال به راهبردی چندلایه و پیشدستانه نیاز دارند. این راهبرد، نهتنها باید حملهها را شناسایی و دفع کند، تابآوری زیرساخت را دربرابر بدترین سناریوها حفظ کند. در ادامه، ترکیبی از مؤثرترین اقدامات دفاعی را مرور میکنیم که بهویژه برای مؤسسههای مالی با ریسک بالا توصیه میشوند:

استفاده از سرویس Scrubbing در لبه شبکه

فناوری Scrubbing بهعنوان یک سپر هوشمند دربرابر حملات DDoS عمل میکند. در این فناوری با رهگیری و پالایش ترافیک مشکوک در همان نقطه ورود، از بارگذاری غیرعادی بر سرورهای حیاتی جلوگیری میشود. این اقدام، نهتنها به حفظ دسترسپذیری سرویسها کمک میکند، عملکرد کلی سامانه را در شرایط بحران پایدار نگه میدارد.

تفکیک کیفپول گرم و سرد، بعلاوه احراز هویت چندمرحلهای

یکی از ضعفهای رایج صرافیها اتصال مداوم کلیدهای خصوصی به فضای آنلاین است. با نگهداری بخش عمده داراییها در کیفپول سرد و اعمال احراز هویت چندعاملی (مانند 2FA یا کلید سختافزاری) برای تراکنشهای کیفپول گرم، مسیر نفوذ به دارایی کاربران بهشدت سخت میشود. این معماری آسیبپذیری دربرابر نفوذ نرمافزاری را کاهش میدهد و قابلیت رهگیری دقیقتری فراهم میکند.

رمزنگاری پایگاه داده پشتیبان، بعلاوه نسخهبرداری آفلاین

حمله باجافزاری زمانی فلجکننده است که فقط نسخهٔ قابلبازیابی از اطلاعات در دسترس مهاجم باشد. رمزنگاری دادهها در حالت سکون (at-rest) و انتقال (in-transit)، همراه با تهیه نسخه پشتیبان آفلاین (cold backup)، تضمین میکند که حتی در صورت رخنه موفق، اطلاعات محرمانه یا قابلیت بازگردانی سیستم از میان نرفته است.

تأثیر راهکارهای دفاعی بر تابآوری سازمان

اجرای این ترکیب راهکارها به تقویت زیرساخت دفاعی در چند سطح کلیدی میانجامد:

- مسدودسازی هوشمند ترافیک مخرب در لبه شبکه: با پالایش دقیق، جریان حملههای انکار سرویس به سامانههای اصلی نمیرسد و بار عملیاتی سرورها بهصورت طبیعی باقی میماند.

- محدودسازی دسترسی به داراییها حتی در صورت نفوذ: اگر مهاجم بتواند از فایروال عبور کند، ساختار کیفپول سرد و کنترلهای چندمرحلهای از برداشت دارایی یا تغییر اطلاعات حساس جلوگیری میکند.

- بازیابی اطلاعات بدون نیاز به پرداخت باج یا توقف کامل خدمات: تهیه نسخههای پشتیبان رمزنگاریشده و آفلاین به تیم امنیتی امکان میدهد ظرف چند ساعت، اطلاعات و سامانهها را به وضعیت پایدار اولیه بازگرداند.

با پیادهسازی سیستم امنیتی چندلایه، سازمانهای مالی میتوانند تا ۷۵ درصد از مخاطرات متداول امنیتی را خنثی کنند. این مدل، نهتنها واکنشی به تهدیدات فعلی است، بستری برای رشد ایمن در آینده فراهم میکند. در این آینده تابآوری دیجیتال، بهجای عقبنشینی، رمز بقا خواهد بود.

پیشنهاد میکنیم با پروتکلهای احراز هویت بیشتر آشنا شوید:

پروتکلهای احراز هویت در بانکداری چیست؟ راهنمای جامع پروتکلها و استانداردها

تهدیدهای نوظهور: از کارکنان تا شرکای تجاری

در دنیای پرشتاب امنیت سایبری تهدیدهای نوظهور فقط از بیرون سازمان نمیآیند. امروز مرزهای فنی کلاسیک شکسته شدهاند و مهاجمان، بهجای نفوذ مستقیم، راههای میانبری از درون سازمان یا از مسیر شرکای تجاری پیدا کردهاند. دو مسیر اصلی این تهدیدها عبارتاند از: مهندسی اجتماعی هوشمند ازطریق کارکنان و نفوذ به زنجیره تأمین نرمافزاری.

این حملات، بهویژه در صنعت مالی، بهدلیل اتصالهای گسترده به ارائهدهندگان KYC، سرویسهای ابری و پلتفرمهای شخص ثالث، خطرناکتر از همیشه هستند:

Spear Phishing یا فیشینگ هدفمند

این حملهها، برخلاف فیشینگ عمومی، با شناخت دقیق ساختار درونی سازمان طراحی میشوند. مهاجم با بررسی شبکههای اجتماعی، ایمیلهای لورفته یا حتی گزارشهای منابع انسانی، یک سناریوی متقاعدکننده برای فریب یک کارمند خاص (معمولاً در بخش مالی یا حسابداری) مینویسد. اینجاست که لینکی در ظاهر بیخطر فقط چند کلیک تا تسلط کامل بر حساب مدیریتی فاصله دارد.

حملههای زنجیره تأمین (Supply Chain Attacks)

هکر، بهجای تلاش برای هککردن بانک یا صرافی، به سراغ یکی از پیمانکاران یا ارائهکنندگان زیرساخت، مانند سرویس احراز هویت یا APIپرداخت، میرود. یک بهروزرسانی آلوده در پلاگین تقویم یا کد مشترک کافی است تا شبکه اصلی آلوده شود. آسیب این مدل حمله، نهتنها فنی، اعتمادسازمانی را نیز تخریب میکند.

براساس گزارش سالانه IBM X-Force Threat Intelligence، مدتزمان میانگین برای شناسایی یک حمله زنجیره تأمین ۳ برابر طولانیتر از حملههای مستقیم است؛ این یعنی زمانی متوجه رخنه میشوید که دیگر دیر شده است.

چکلیست مقابله با تهدیدهای نوظهور

برای پیشگیری مؤثر از این تهدیدهای درونی و زنجیرهای این اقدامات ضروری است:

| اقدام پیشنهادی | هدف و نتیجه |

| محدودکردن دسترسی پیمانکاران به منابع حساس | فقط بخش ضروری اطلاعات را در اختیار سرویسهای شخص ثالث بگذارید |

| ممیزی دورهای اتصالها و APIهای خارجی | بررسی مجدد اعتبار، لاگ و سطح دسترسی APIهای خارجی |

| آموزش مستمر کارکنان برای شناخت حملات Spear Phishing | ارتقای سطح آگاهی امنیتی کارمندان در مقابل سناریوهای پیچیده فیشینگ هدفمند |

تهدیدهای سایبری دیگر صرفاً از بیرون حصار فایروال نمیآیند؛ بخشی از آنها ازطریق اعتمادهای ناخواسته، پیمانکاران بیخبر یا کارمندان بدون آموزش وارد میشوند. کسبوکارهایی که به مقابله فعال با این تهدیدها فکر میکنند، باید ساختار دسترسی داخلی را بازبینی، زنجیره تأمین را ایزوله و آموزش امنیتی را به بخشی از فرهنگ سازمانی تبدیل کنند؛ در غیر این صورت، یک لینک ساده یا یک پلاگین آلوده ممکن است در عرض چند ساعت سرمایه، اطلاعات و اعتبار سالها را از بین ببرد.

راهکارهای لایهای برای محافظت جامع

در سال ۲۰۲۵ دیگر نمیتوان با راهکارهای امنیتی تکلایه یا سنتی از اطلاعات حیاتی مالی حفاظت کرد. مهاجمان از چندین مسیر همزمان حمله میکنند و فقط کسبوکارهایی تاب مقاومت دارند که ساختار امنیتی چندسطحی، خودکار و قابلپایش را در قلب معماری دیجیتال خود قرار دادهاند. امنیت مؤثر باید همزمان دادهها را در سکون، انتقال و استفاده محافظت کند، دسترسیها را کنترلشده نگاه دارد و به مدیران غیرفنی تصویر شفاف از سلامت سایبری ارائه کند.

لایههای پیشنهادی برای امنیت پیشگیرانه و واکنشپذیر

برای رسیدن به امنیت بیشتر باید اقدامات مضاعفی را در پیش گرفت. لایههای پیشنهادی برای رسیدن به امنیت پیشگیرانه و واکنشپذیر از این قرار است:

- احراز هویت بایومتریک برای مدیران کلیدی: با استفاده از فناوریهایی مانند Face ID، اثرانگشت یا کلیدهای سختافزاری، مانند YubiKey، میتوان دسترسی به عملیات حساس را به افراد خاص و غیرقابلجعل محدود کرد. این لایه برای جلوگیری از حملات Credential Stuffing بسیار مؤثر است.

- رمزنگاری چندلایه: دادهها باید در سه سطح رمزنگاری شوند: پایگاهداده، API و فایلسیستم. این رویکرد، حتی در صورت نفوذ به یکی از لایهها، از دسترسی مهاجم به داده خوانا جلوگیری میکند. این رمزنگاری باید از الگوریتمهای AES-256 و TLS 1.3 یا بالاتر استفاده کند.

- داشبورد اطلاعرسانی بلادرنگ (Real-Time Security Dashboard): مدیران غیرفنی به ابزاری نیاز دارند که وضعیت لحظهای امنیت سیستمها را بهصورت قابلفهم نمایش دهد. این داشبوردها با شاخصهای کلیدی (KPI) مانند ورودهای مشکوک، خطاهای رمزنگاری و وضعیت سرویسهای کلیدی، به تصمیمگیری سریع کمک میکنند.

مؤلفهها و شاخصهای موفقیت

| مؤلفه امنیتی | هدف امنیتی | شاخص موفقیت (KPI) |

| کلید سختافزاری مدیریتی | حذف نفوذ ازطریق Credential Stuffing | کمتر از ۰.۵ درصد ورود مشکوک در ماه |

| رمزنگاری چندلایه | محافظت از داده در تمامی وضعیتها | صفر رکورد متنواضح در رخنه امنیتی |

| داشبورد شفافسازی امنیت | افزایش اعتماد و شفافیت برای مشتریان | رشد امتیاز NPS در گزارشهای فصلی |

با وجود اهمیت این راهکارها، تنها ۳۵ درصد بانکها و مؤسسههای مالی در خاورمیانه بهطور کامل این سه سطح امنیتی را پیادهسازی کردهاند. این خلآ فرصتی برای پیشگامان امنیت است تا با سرمایهگذاری هوشمند، خود را دربرابر بحرانهای آینده ایمن کنند و در بازار پرریسک خدمات مالی، مزیت رقابتی واقعی بهدست آورند.

پیشنهاد میکنیم با PSD2 بیشتر آشنا شوید:

PSD2 چیست؟ چگونه بانکداری باز و امنیت مالی اروپا را متحول کرد؟

روابطعمومی هوشمند و اطلاعرسانی بهموقع

در عصر دیجیتال روابطعمومی فقط به «مدیریت تصویر برند» محدود نمیشود، بلکه به یک ستون حیاتی در مقابله با بحرانهای امنیتی تبدیل شده است. براساس مقررات جدید کمیسیون بورس و اوراق بهادار آمریکا (SEC)، شرکتهای مالی موظفاند حداکثر ۴ روز پس از شناسایی یک رخداد سایبری بااهمیت آن را بهطور عمومی افشا کنند. هرگونه تأخیر، نهتنها با جریمههای سنگین مواجه میشود، بهشدت به اعتماد مشتریان، اعتبار برند و ارزش بازار سهام آسیب میزند.

چرا اطلاعرسانی سریع مهم است؟

در زمان وقوع رخداد امنیتی فضای رسانهای و شبکههای اجتماعی بهسرعت پر از شایعات میشود. اگر شما زودتر از دیگران روایت رسمی و شفاف خود را ارائه نکنید، دیگران روایت خودشان را خواهند نوشت. این روایتها معمولاً به ضرر شما تمام میشود.

مزایای اطلاعرسانی سریع و هدفمند

- مهار روایت رسانهای و جلوگیری از گسترش شایعه

- تقویت اعتماد مشتریان، سهامداران و شرکای تجاری

- کاهش چشمگیر نرخ ریزش مشتری در دورههای پرریسک

مطالعه CyberSecure در سال ۲۰۲۴ نشان میدهد شرکتهایی که ظرف ۷۲ ساعت پس از حمله، بیانیه امنیتی منتشر کردهاند، ۳۲ درصد کمتر با ریزش مشتری مواجه شدهاند.

توصیههای عملی برای تیم روابطعمومی (PR)

برای مؤثربودن در زمان بحران روابطعمومی نباید «بعد از حمله» وارد میدان شود، بلکه باید از قبل بخشی از تیم پاسخ به رخداد (Incident Response Team) باشد و این ابزارها را از پیش آماده داشته باشد:

| مؤلفه ضروری PR امنیتی | هدف اصلی |

| قالب آماده بیانیه امنیتی | کاهش زمان واکنش، اجتناب از پیامهای ناهماهنگ |

| سخنگوی فنی ازپیشتعیینشده | ارتباط مؤثر و قابلاعتماد با رسانهها |

| تقویم انتشار و کانالهای رزرو | کنترل روایت در پلتفرمهای رسمی و رسانههای معتبر |

با این پیشنیازها شما، نهتنها از جریمههای رگولاتوری مصون میمانید، برندتان را بهعنوان نهادی مسئول، شفاف و قابلاعتماد تثبیت میکنید؛ این مؤلفهها، در دنیای مالی امروزی، یک سرمایه واقعی محسوب میشود.

فناوریهای آیندهمحور برای مقابله فعال

در چشمانداز امنیت سایبری ۲۰۲۵ تمرکز اصلی از واکنش به حمله بهسمت پیشبینی و پیشگیری فعال تغییر یافته است. دیگر کافی نیست بدانید چه زمانی حمله اتفاق افتاده است؛ باید بتوانید قبل از حمله الگوی آن را شناسایی و خنثی کنید. در این مسیر دو فناوری کلیدی نقشی تعیینکننده دارند:

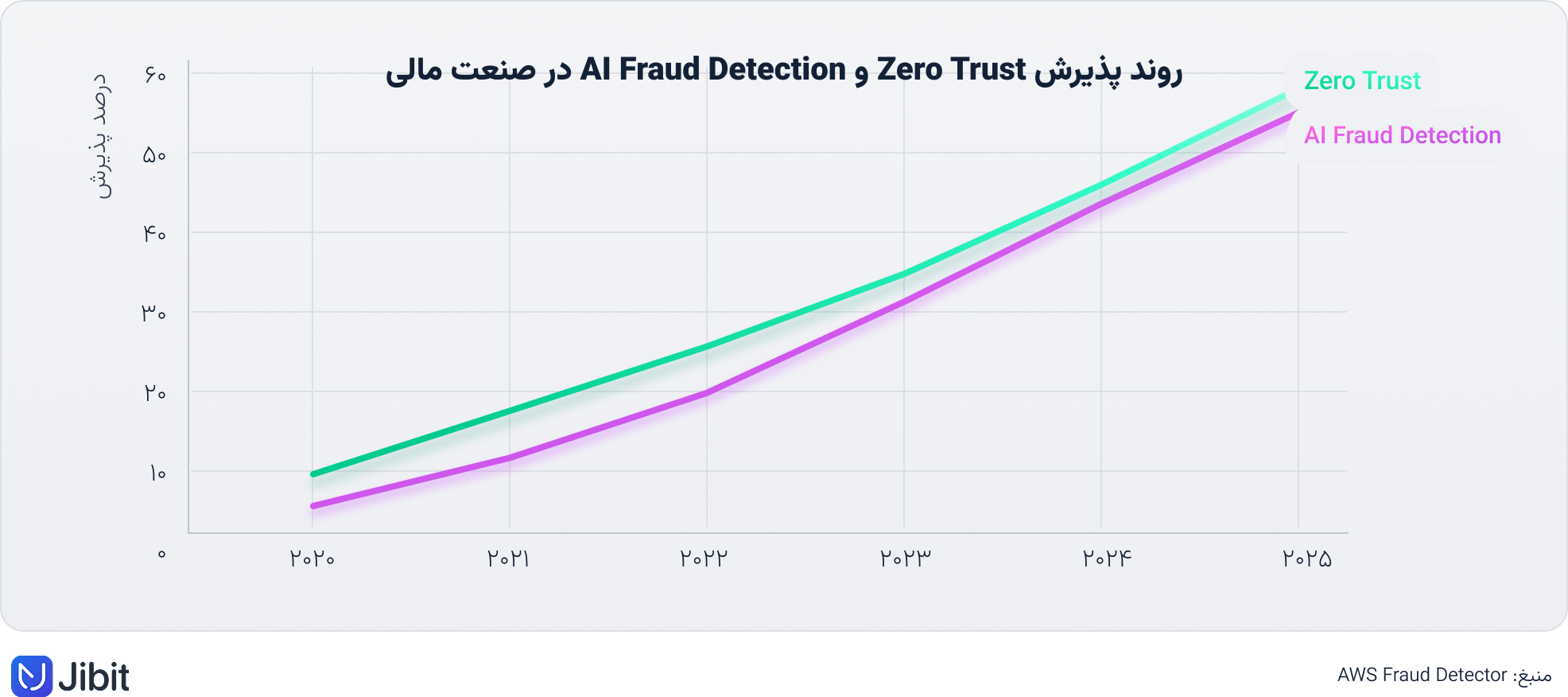

۱. معماری Zero Trust: در این مدل امنیتی فرض بر ناامنبودن تمامی درخواستها و کاربران است، حتی اگر درون شبکه باشند. هر بار دسترسی باید بهصورت مرحلهبهمرحله (step-by-step) اعتبارسنجی شود. این معماری، بهویژه، برای سازمانهای مالی با دسترسیهای گسترده و چندسطحی حیاتی است.

۲. کشف تقلب با هوش مصنوعی (AI Fraud Detection): با استفاده از الگوریتمهای یادگیری ماشین، رفتار تراکنشها، موقعیت جغرافیایی، مشخصات دستگاه و الگوی زمانی تحلیل میشوند. سیستمهای AI میتوانند پیش از تکمیل تراکنش مشکوک آن را متوقف یا علامتگذاری کنند.

این نمودار روند پذیرش این دو فناوری را در صنعت خدمات مالی طی پنج سال اخیر نشان میدهد:

در سال ۲۰۲۴ یکی از موفقترین موارد استفاده از این فناوریها توسط AWS Fraud Detector گزارش شد. این سامانه، با ترکیب تحلیل بیدرنگ رفتار تراکنش و مدلهای هوش مصنوعی، توانست در دو صرافی آسیایی، پیش از وقوع برداشت غیرمجاز، سیستم را قفل و از زیان حدود ۱۱۰میلیوندلاری جلوگیری کند.

استفاده از ترکیب Zero Trust + AI یک انتخاب نیست؛ معیاری است برای اینکه آیا سازمان شما برای آینده دیجیتال آماده است یا نه.

امنیت سایبری در ۲۰۲۵: مزیت رقابتی، نهفقط یک ضرورت

در اکوسیستم مالی سال ۲۰۲۵ امنیت سایبری دیگر صرفاً نقش یک دیوار دفاعی را بازی نمیکند؛ یکی از معیارهای اصلی ارزشگذاری برند، جلب اعتماد سرمایهگذاران و وفاداری مشتریان به شمار میرود. در وضعیتی که هر آسیب امنیتی میتواند به نشت داده، سقوط ارزش سهام و هجمه رسانهای بینجامد، تنها سازمانهایی موفق خواهند بود که امنیت را بخشی از مزیت رقابتی خود ببینند، نهصرفاً یک هزینه عملیاتی.

برندگان آینده سازمانهاییاند که سرمایهگذاری هدفمند در معماری امنیتی انجام دادهاند، داده را بهعنوان یک دارایی محافظتشده مدیریت میکنند و با رویکردهای هوشمندانه خود را از بازیگران آسیبپذیر متمایز کردهاند.

سه گام نهایی برای تبدیل امنیت به مزیت پایدار از این قرار است:

- بازبینی فصلی استراتژی امنیت اطلاعات با نگاه به تهدیدات نوظهور و ترندهای جهانی؛

- یکپارچهسازی تیمهای امنیت، فناوری اطلاعات و روابطعمومی برای پاسخ مؤثر به بحرانها؛

- استفاده از فناوریهای پیشرفته (مانند Zero Trust و AI Security) در کنار آموزش مستمر کارکنان.

نتیجه این سه گام سازمانی است که نهتنها دربرابر تهدیدات تابآور است، اعتماد بازار و فرصتهای رشد را از آنِ خود میکند.

پرسشهای متداول درباره امنیت اطلاعات مالی برای کسبوکارها

امنیت سایبری در صنعت مالی مستقیماً با اعتماد مشتری، ارزش برند و پایداری خدمات مرتبط است. آسیبهای امنیتی میتوانند به ریزش مشتری، سقوط قیمت سهام و بحران رسانهای بینجامند؛ از همین رو، مدیرعامل، مدیر مالی و حتی روابطعمومی باید در طراحی و اجرای استراتژیهای امنیتی نقش فعال داشته باشند.

برخلاف حملههای DDoS سنتی که زیرساخت را هدف میگیرند، حملههای لایه کاربردی روی بخشهایی مانند API پرداخت یا لاگین تمرکز میکنند. این حملهها هوشمند، کمحجم اما ویرانگرند؛ چون بهسختی شناسایی میشوند و میتوانند تجربه کاربر و کارایی سرویس را بهکلی مختل کنند؛ درنتیجه، مقابله با آنها به ابزارهای پیشرفته Scrubbing در لبه شبکه نیاز دارد.

در اکوسیستم مالی بسیاری از خدمات حیاتی، مانند احراز هویت، درگاه پرداخت یا تقویم جلسهها ازطریق سرویسهای شخص ثالث، ارائه میشوند. مهاجمان با نفوذ به این پیمانکاران میتوانند بدافزار را به شبکه اصلی شما وارد کنند، بدون آنکه مستقیماً هدف گرفته باشند. همین موضوع به این میانجامد که شناسایی و مهار این حملهها بسیار دشوارتر و پرهزینهتر باشد.

ترکیب راهکارهایی مانند Scrubbing هوشمند، تفکیک کیفپول گرم و سرد، رمزنگاری چندلایه و تهیه نسخههای پشتیبان آفلاین میتواند تا ۷۵ درصد مخاطرات امنیتی را کاهش دهد. این اقدامات به سازمان کمک میکند در صورت حمله، سرویس را پایدار نگه دارد، دسترسی مهاجم را محدود کند و اطلاعات را بدون پرداخت باج بازیابی کند.

در زمان بحران سکوت سازمان یعنی واگذاری کنترل روایت به شایعات. اطلاعرسانی سریع ازطریق کانالهای رسمی هم ریسک جریمههای رگولاتوری را کاهش میدهد و هم اعتماد مشتریان و سهامداران را حفظ میکند. آمادهبودن تیم PR و داشتن قالب بیانیه پیشفرض مزیتی استراتژیک در روزهای بحرانی به شمار میرود.