چطور امنیت اطلاعات مالی و دادههای بانکی را افزایش دهیم؟

بانکداری اینترنتی، پرداخت موبایلی و کیفپولهای رمزارز بیشتر تراکنشهای ما را دیجیتال کردهاند. همین دگرگونی «امنیت حساب بانکی» و «امنیت کیفپول رمزارز» را به دغدغهای عمومی تبدیل کرده است. گزارش Radware نشان میدهد ۴۵ درصد حملههای سایبریِ ۲۰۲۴ مؤسسههای مالی را هدف گرفتهاند و تقریباً نیمی از زیانها مستقیم به کاربران نهایی رسیده است. مهاجمان از فیشینگ بانکی، بدافزار مالی و نفوذ به وایفای عمومی ناامن برای سرقت پول یا داده استفاده میکنند؛ پس ضروری است کاربران رفتار امن سایبری را بیاموزند. این راهنما با تکیه بر «کیفپول سختافزاری»، «احراز هویت دومرحلهای» و «پایش نشت اطلاعات» نشان میدهد چگونه دربرابر تهدیدهای امروز و فردا ایمن بمانیم.

کاربران در معرض چه تهدیدهایی قرار دارند؟

اولین گام در دفاع شناخت تهدیدهاست. بهصورت کلی، تهدیدهای اصلی که کاربران را تهدید میکند در این سه لایه قرار دارند:

- لایه نخست حملههایی است که مستقیماً کاربر را هدف میگیرند، مانند پیام فیشینگ بانکی یا بدافزار مالی که رمزها را میدزدد.

- لایه دوم مسیر انتقال است: وایفای عمومی ناامن و شبکههای بدون رمزگذاری قوی، داده بانکی را در میانه راه فاش میکنند.

- لایه سوم زیرساخت سرویس است؛ مثلاً حمله API یا هک صرافی که بدون اطلاع کاربر رخ میدهد، ولی نتایجش به کیفپول او میرسد.

وقتی کاربر بداند هر تراکنش دیجیتال ممکن است در یکی از این لایهها متوقف شود، طبیعتاً همه نقاط تماس خود با پول را بازبینی میکند.

تهدیدهای رایج حفاظت از دادههای بانکی کاربران

هر یک از ما بهطور روزمره و هنگام استفاده از خدمات مالی دیجیتال با تهدیدهایی مواجهایم که ممکن است در ظاهر ساده یا بیخطر به نظر برسند، اما در عمل ساختاری پیچیده و حرفهای دارند. از فیشینگ بانکی گرفته تا حملات مهندسی اجتماعی و استفاده از اپلیکیشنهای آلوده، هر یک از این تهدیدها میتواند به سرقت اطلاعات حساس بانکی، نشت داراییهای دیجیتال یا ازمیانرفتن حریم خصوصی کاربران منجر شود.

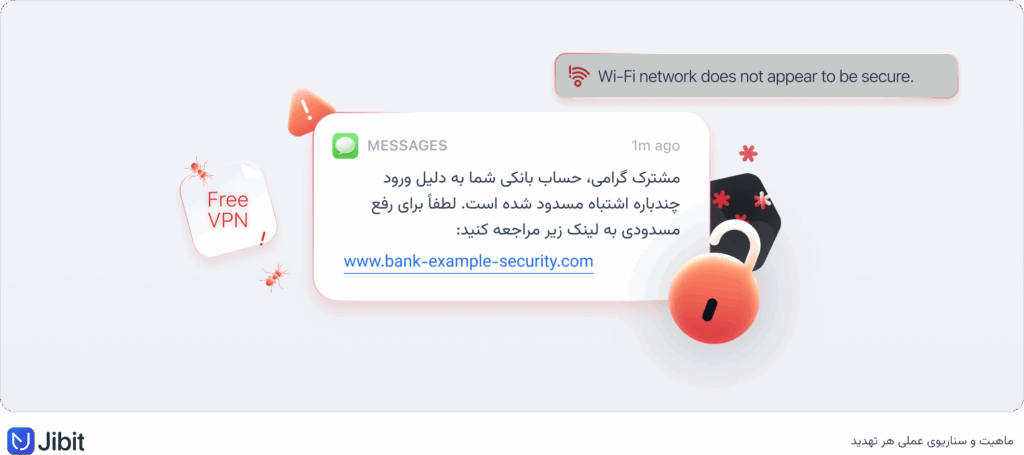

این تهدیدها، بهویژه، در وضعیت بحرانی، مانند تهدیدهای نظامی یا اختلالات اینترنتی، کاربران آسیبپذیرتر میشوند و تشخیص تهدید از واقعیت سختتر میشود. درک ماهیت و سناریوی عملی هر تهدید، نخستین گام در پیشگیری مؤثر از آن است:

- فیشینگ بانکی: فیشینگ ازطریق یک پیام حاوی لینک آلوده انجام میشود، در ظاهر ایمیل یا پیامک رسمی ؛ کاربر وارد لینک میشود؛ صفحه جعلی اطلاعات ورود را میدزدد.

- بدافزار مالی: فایل کرک یا VPN رایگان نصب میشود؛ تروجان در پسزمینه رمز پویا را میخواند.

- وایفای عمومی ناامن: برای مثال، در یک کافیشاپ هکر با حمله «مرد میانی» ترافیک HTTPS را شنود میکند.

- کلاهبرداری مهندسی اجتماعی: در نقش پشتیبانی بانک و درخواست رمز یکبارمصرف با کاربر تماس گرفته میشود.

- نشت داده از اپ ناشناس: اپلیکیشن بانکی غیرمجاز به دفترچهتلفن و پیامک دسترسی میگیرد و رمز دوم پویا را رهگیری میکند.

در آماری تازه و درحالیکه هنوز به پایان سال میلادی ۲۰۲۵ نرسیدهایم، فقط در یک مورد، بیش از ۴۰هزار کاربر یک اپ جعلی صرافی را نصب کردند که حاوی بدافزار مالی بود و توکن API صرافی اصلی را سرقت میکرد.

پیشنهاد میکنیم درباره حفظ اطلاعات مالی در کسبوکارها هم مطالعه کنید:

مروری بر امنیت اطلاعات مالی کسبوکارها

راهکارهای کاربردی برای امنیت اطلاعات مالی کاربران

برای محافظت مؤثر از اطلاعات مالی باید از یک استراتژی امنیتی چندلایه بهره برد. در چنین رویکردی هر لایه مانند دیواری مستقل دربرابر نفوذ عمل میکند و در صورت آسیب به یکی، لایههای دیگر همچنان فعال میمانند. لایههای مدنظر برای حفظ امنیت اطلاعات مالی کاربران از این قرار است:

لایه ۱. نرمافزار مطمئن

نخستین گام استفاده از اپلیکیشنهای بانکی و رمزارزی رسمی است. تمامی نرمافزارهای مالی باید فقط از منابع معتبر، مانند Google Play، App Store یا وبسایت رسمی صرافی یا بانک، دریافت شوند. نصب اپلیکیشن از منابع ناشناس، حتی اگر ظاهری مشابه نسخه رسمی داشته باشد، میتواند به نشت اطلاعات یا نفوذ بدافزار بینجامد.

استفاده از وباپ رسمی بانک یا صرافی رمزارز، بهجای نصب اپلیکیشنهای ناشناس یا نسخههای موجود در منابع نامطمئن، مانند سایتهای غیررسمی، یک گام مهم در حفظ امنیت حساب بانکی و کیفپول رمزارز است. این وباپها مستقیم از سرور رسمی بارگذاری میشوند، کد امضاشده و تحتنظارت دارند و خطر آلودهبودن به بدافزار مالی یا تروجان سرقت اطلاعات را به حداقل میرسانند؛ درمقابل، اپهای خارج از Google Play یا App Store ممکن است با ظاهری مشابه اپ اصلی طراحی شده باشند، اما در پسزمینه اطلاعات کارت، رمز پویا یا توکن API را سرقت کنند. در دنیای امنیت، «منبع اپلیکیشن» بهاندازه خود اپ اهمیت دارد.

لایه ۲. شبکه امن

بهجای وایفای عمومی یا اشتراکی، بهتر است از اینترنت همراه استفاده کنید. اگر اتصال امنتری نیاز دارید، فقط از VPNهای حرفهای و پولی و معتبر استفاده کنید که ترافیک را رمزگذاری میکنند و سابقه نشت ندارند.

لایه ۳. سختافزار ایمن

گوشیهایی که روت یا جیلبریک شدهاند سطح حفاظت سیستمعامل را پایین میآورند و اجازه دسترسی اپها به منابع حساس را بدون کنترل مناسب فراهم میکنند. برای تراکنشهای مالی استفاده از دستگاههای سالم، بهروزرسانیشده و تاییدشده توصیه میشود.

لایه ۴. آگاهی لحظهای

کاربران باید تمامی اعلانهای مربوط به ورود، تراکنش و تنظیمات امنیتی را فعال نگه دارند. هشدار پیامکی، نوتیفیکیشن درونبرنامه و گزارش ورود به دستگاههای جدید ابزارهایی هستند که امکان واکنش سریع را فراهم میکنند.

لایه ۵. پشتیبانگیری آفلاین

برای حفاظت از اطلاعات حیاتی، مانند Seed Phrase کیفپولهای رمزارز یا رمزهای اصلی، باید نسخه پشتیبان پایدار تهیه شود و در یک محیط فیزیکی امن، مانند گاوصندوق، نگهداری گردد. نگهداری این اطلاعات در فضای ابری یا یادداشتهای دیجیتال، ریسک بالایی دارد.

برآورد اثرگذاری استراتژی امنیتی چندلایه

ترکیب این پنج لایه امنیتی میتواند تا ۷۵ درصد از ریسکهای رایج حملات کاربرمحور را کاهش دهد و بنیانی قابلاعتماد برای امنیت اطلاعات مالی کاربران ایجاد کند.

با پروتکلهای امنیت در بانکداری هم آشنا شوید:

پروتکل OAuth یا بادیگارد دنیای دیجیتال چیست؟

رمز قوی، احراز هویت دومرحلهای و کیفپول امن

در امنیت حساب بانکی و رمزارزی یک زنجیره قوی از سه عنصر کلیدی ساخته میشود: رمز امن، 2FA و کیفپول مطمئن. هر بخش این زنجیره بهتنهایی مؤثر است، اما ترکیب آنها با هم لایهای مستحکم از دفاع را ایجاد میکنند.

رمز عبور قوی

رمز عبور قوی باید این ویژگیها را داشته باشد:

- حداقل ۱۲ کاراکتر

- ترکیب حروف بزرگ و کوچک، اعداد و نمادها

- رمز تصادفی تولیدشده با نرمافزارهای مدیریت رمز بسیار امنتر از انتخاب انسانی است

- هر حساب مهم باید رمز یکتای مخصوص به خود را داشته باشد

رعایت همه این چهار ویژگی برای ساختن رمز عبور قوی الزامی است.

احراز هویت دومرحلهای (2FA)

داشتن احراز هویت دومرحلهای برای همه حسابها و دستکم حسابهای مهم یک الزام است:

- گزینه پیشنهادی: با داشتن کلید سختافزاری (مانند YubiKey)، بدون لمس فیزیکی، ورود غیرممکن است.

- جایگزین قابلقبول: اپلیکیشن OTP، مانند Google Authenticator یا Authy.

- پیامک (SMS) را فقط در صورت نبود گزینه دیگر انتخاب کنید (امنیت پایینتر دارد).

برای تمامی حسابهای مالی فعالسازی فوری 2FA توصیه میشود.

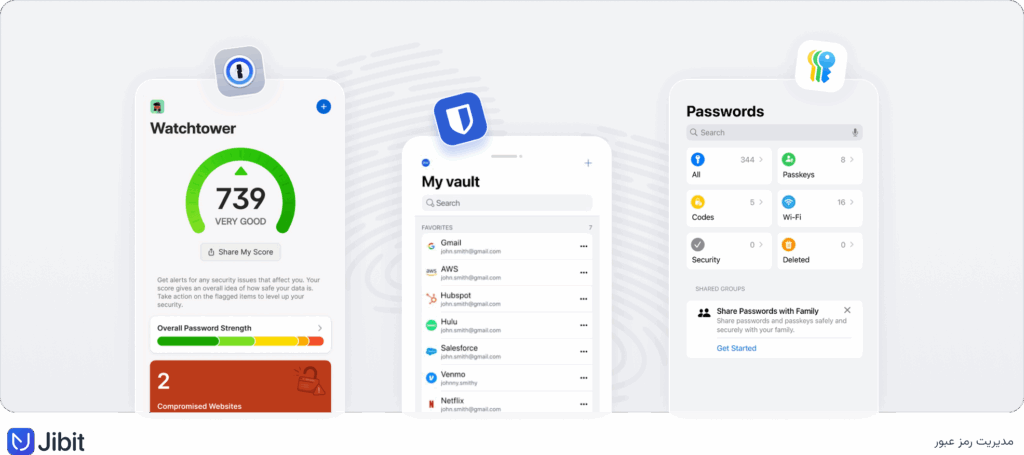

مدیریت رمز عبور

برای رسیدن به امنیت کامل مدیریتکردن رمز عبور لایهای بسیار کلیدی است.

- استفاده از نرمافزارهایی مانند Bitwarden ،1Password ،Google Authenticator یا Apple Password.

- قابلیت ساخت رمز تصادفی، نگهداری امن و هشدار نشت رمز.

- پرهیز از ذخیره رمز در مرورگر یا نوتبرداری در گوشی.

- تغییر رمز عبور دستکم هر ۳ ماه یک بار.

این چهار اقدام کلیدی به ما کمک میکند تا رمزهای عبورمان را بهخوبی مدیریت کنیم. نکته مهم در انتخاب نرمافزارهای احراز هویت با ابزارهایی است که از Passkey استفاده میکنند. اهمیت این قابلیت را میتوان در کوچ Microsoft Authentication، بهعنوان یکی از ابزارهای محبوب و پرنصب احراز هویت، به استفاده از این قابلیت دید.

انتخاب کیفپول رمزارز مناسب

وقتی پای داراییهای رمز ارز در میان باشد انتخاب کیفپول مناسب یک اقدام حیاتی است. این جدول اصول ساده انتخاب کیفپول را نشان میدهد:

| توضیح | نوع کیفپول پیشنهادی | میزان دارایی رمزارز |

| ساده و قابلدسترسی، مناسب برای استفاده روزانه و ترید | کیفپول نرمافزاری معتبر + 2FA | زیر ۲۰میلیون تومان |

| امنیت بالا، مناسب برای نگهداری بلندمدت | کیفپول سختافزاری (Ledger, Trezor) | بالای ۲۰میلیون تومان |

۲ نکته مهم برای حفظ امنیت کیفپول رمزارز:

- عبارت بازیابی (Seed Phrase) را فقط بهصورت فیزیکی و در محیط آفلاین نگهداری کنید.

- از عکسگرفتن، ذخیره در گالری یا ارسال در پیامرسانها پرهیز کنید.

با رعایت همین ۴ اصل ساده و نکات تکمیلی میتوان بیش از ۶۰ درصد تهدیدهای متداول امنیت مالی کاربران را بیاثر کرد. هر کاربر باید این زنجیره را برای حسابهای بانکی و رمزارز خود اجرا کند.

ابزارهای رایگان پایش نشت اطلاعات

یکی از هوشمندانهترین رفتارها در امنیت حساب بانکی و رمزارز پایش منظم نشت اطلاعات شخصی است. ابزارهای رایگان زیادی وجود دارند که به کاربران کمک میکنند بفهمند آیا ایمیل، شمارهکارت یا اطلاعات ورود آنان در حملات سایبری لو رفتهاند یا نه. استفاده از این ابزارها، بهویژه برای کاربرانی که در چندین پلتفرم مالی فعالیت میکنند، یک الزام امنیتی است، نه صرفاً یک انتخاب.

ابزارهای کلیدی پایش نشت اطلاعات

معمولترین، مطمئنترین و راحتترین ابزارهای پایش نشت اطلاعات که به حفظ امنیت اطلاعات مالی کمک میکند از این قرار است:

:Have I Been Pwned (HIBP) ایمیل یا شمارهموبایل خود را در HIBP وارد کنید. این ابزار بررسی میکند که آیا اطلاعات شما در پایگاه دادههای نشتکرده قرار دارد یا نه. در صورت مثبتبودن، هشدار دریافت میکنید.

PGP Watchdog: شمارهکارت بانکی یا آدرس ایمیل را در PGP Watchdog وارد کنید. در صورت کشف این دادهها در بازارهای دارکوب یا انجمنهای فروش داده یک هشدار فوری برای شما ارسال خواهد شد.

Google Alerts: با تنظیم هشدار روی نام کامل، ایمیل یا شماره تلفنهمراهتان، بههمراه واژههایی مانند «leak»، «لو رفت»، «نشت»، «سرقت» یا «اطلاعات کارت» در Google Alerts، هرگونه اشاره جدید به اطلاعات شما در وب ثبت و گزارش میشود.

استفاده از این ابزارها باید بهصورت منظم انجام شود، مثلاً ماهی یک بار؛ همچنین پیشنهاد میکنیم آدرس ایمیل یا کارتهای مختلف در پایگاههای متعدد ثبت شود تا دامنه پایش گستردهتر باشد.

پس از دریافت هشدار چه باید کرد؟

روند واکنش به نشت داده باید سریع و مرحلهای باشد و این مرحلهها را طی کند:

- رمز عبور خود را فوراً تغییر دهید.

- از حسابهایی که مشکوک هستند، دستگاههای ناشناس را خارج کنید.

- با پشتیبانی بانک یا صرافی تماس بگیرید و درخواست بررسی و مسدودسازی برداشتهای مشکوک را بدهید.

این ابزارها مانند زنگخطر هستند. زنگخطر قرار نیست جلوی آتشسوزی را بگیرد، اما اگر بیدرنگ واکنش نشان دهید، میتواند نجاتبخش باشد. در دنیای امنیت مالی آگاهی سریعترین ابزار دفاع است.

چکلیست امنیتی روزمره

بسیاری از کاربران اغلب تصور میکنند امنیت اطلاعات مالی به دانش فنی پیشرفته نیازمند است، اما درواقع، رعایت چند اصل ساده و تکرارشونده میتواند بیش از ۷۰ درصد تهدیدهای رایج را دفع کند. این چکلیست امنیت دیجیتال روزانه و هفتگی برای همه کاربران طراحی شده است، حتی کسانی که زمان یا تخصص زیادی ندارند.

موارد مهم برای اجرای روزانه و هفتگی

- رمزهای حساس را هر ۹۰ روز یک بار تغییر دهید؛ رمز ایمیل، حساب بانکی و صرافی در اولویت هستند.

- رمز تکراری برای چند سرویس استفاده نکنید؛ درز یک رمز، یعنی نفوذ به همه جا.

- تمامی رمزها را در Bitwarden، 1Password یا iCloud Keychain ذخیره کنید، نه در نوت گوشی.

- جمعهها تراکنشهای بانکی و کیفپول رمزارز را بررسی کنید؛ دنبال برداشت مشکوک بگردید.

- در کافیشاپ یا فرودگاه یا دیگر مکانها با وایفای عمومی تراکنش انجام ندهید؛ خطر شنود یا حمله مرد میانی وجود دارد.

- اگر اینترنت ثابت ندارید، VPN معتبر یا داده موبایل را فعال نگه دارید تا ارتباط رمزنگاریشده باشد.

- دسترسی به پیامک، مخاطبان و تماس را برای اپلیکیشنهای ناشناس غیرفعال کنید؛ این دادهها ابزار حمله هستند.

اجرای این چکلیست روزمره فقط پنج دقیقه زمان میبرد، اما همین چند دقیقه میتواند جلوی هزاران یا میلیونها تومان زیان را بگیرد، آن هم بدون نیاز به نصب ابزارهای پیچیده یا آموزش فنی خاص.

امنیت سایبری دیگر فقط وظیفه متخصصان نیست؛ بخشی از سواد دیجیتال روزمره هر کاربر است. اگر این چکلیست را بخشی از عادت روزانه خود کنید، نهتنها حسابهای مالیتان ایمنتر خواهند بود، ذهنتان نیز دربرابر تهدیدها آمادهتر و آرامتر باقی میماند؛ این یعنی زندگی دیجیتال امن، با کمترین هزینه و بیشترین کنترل.

پرسشهای متداول درباره امنیت اطلاعات مالی برای کاربران

2FA یک لایه امنیتی اضافه روی رمز عبور شما قرار میدهد و حتی اگر مهاجم رمز را به دست آورد، بدون کُد یکبارمصرف یا کلید سختافزاری نمیتواند به حساب وارد شود. این سازوکار زمان و هزینه حمله را برای هکر چندبرابر و بیشترِ حملههای فیشینگ و بدافزاری را بیاثر میکند. فعالکردن آن در اپلیکیشنهای بانکی و کیفپول رمزارز فقط چند دقیقه طول میکشد، ولی احتمال نفوذ را دهها برابر کاهش میدهد؛ بنابراین 2FA سادهترین و ارزانترین سپر دفاعی کاربر محسوب میشود.

کیفپول نرمافزاری کلید خصوصی را روی حافظه تلفن یا رایانه ذخیره میکند و به اینترنت متصل است؛ بنابراین سرعت و راحتی بالایی دارد، ولی دربرابر بدافزار یا سرقت دستگاه آسیبپذیر است؛ درمقابل، کیفپول سختافزاری کلید را در یک تراشه آفلاین نگه میدارد و هر تراکنش را روی خودِ دستگاه امضا میکند؛ بههمین دلیل، حتی در سیستم آلوده نیز امنیت دارایی حفظ میشود. هزینه خرید آن بیشتر است و برای مبالغ پایین شاید مقرونبهصرفه نباشد، اما برای سرمایههای بلندمدت یا رقمهای بالا تقریباً ضروری است. انتخاب نهایی باید تعادلی میان ارزش دارایی و سطح ریسک کاربر باشد.

ابتدا به دامنه فرستنده نگاه کنید؛ بانکهای معتبر از دامنهای دقیقاً منطبق با وبسایت رسمیِ خود استفاده میکنند. دوم لینک را بدون کلیککردن روی آن نگه دارید و پیشنمایش آدرس را ببینید؛ اگر کاراکترهای اضافه، خطای املایی یا دامنه ناشناس دیدید، احتمال فیشینگ بالاست. سوم هیچ بانکی برای «رفع مشکل فوری» یا «برداشت جایزه» رمز یکبارمصرف، CVV یا عبارت بازیابی نمیخواهد. اگر شک کردید، صفحه را ببندید و مستقیماً ازطریق اپ یا شمارهتلفن درجشده روی کارت بانکی با پشتیبانی تماس بگیرید. این سه مرحله ساده بیش از ۹۰ درصد حملات فیشینگ را خنثی میکند.

اولین قدم تغییر رمز سرویس افشاشده و سرویسهای دیگری است که همان رمز را استفاده کردهاند. قدم دوم فعالکردن یا بازبینی 2FA برای حسابهای مهم است تا دسترسی مهاجم، حتی با رمز جدید، مسدود بماند. در مرحله سوم باید گزارش ورودها یا تراکنشهای اخیر را چک کنید و اگر فعالیت مشکوک دیدید، بانک یا صرافی را مطلع کنید تا کارت یا اکانت موقتاً مسدود شود. اقدام سریع در ۲۴ ساعت اول خسارت بالقوه را از میلیونها تومان به صفر میرساند.