Spoofing چیست و احراز هویت آنلاین جیبیت برای مقابله با آن چه میکند؟

درست در زمانی که احراز هویت بایومتریک به رکن ورود به سرویسهای بانکی، دولتی و حتی فروشگاههای آنلاین تبدیل شده تهدیدی پنهان اما روبهفزونی در کمین نشسته است: Spoofing. اگر تاکنون شنیدهاید که فردی با تصویری از دارنده حساب به سیستم وارد شده یا از صدای جعلشده برای عبور از سیستم احراز استفاده کرده است، با یک نمونه واقعی از spoofing در احراز هویت طرف بودهاید.

Spoofing، در سادهترین تعریف، تلاش برای جعل هویت دیجیتال است، اما این کار، نه از طریق دزدی رمز عبور یا مهندسی اجتماعی، ازطریق تقلید زیستی چهره، صدا و اثر انگشت انجام میشود. در نگاه اول، ممکن است اسپوفینگ بیخطر بهنظر برسد، اما ترکیب این تکنیک با فناوریهای نوظهور مانند Deep Fake، هوش مصنوعی و چاپگرهای سهبعدی، آن را به یکی از جدیترین تهدیدهای امنیتی این روزها تبدیل کرده است.

در سال ۲۰۲۴، حملههای spoofing، نهتنها بیشتر شدهاند، دقیقتر و هوشمندتر شدهاند و سختتر شناسایی میشوند. سیستمهای احراز هویت بدون لایههای تشخیص زندهبودن (liveness detection) اکنون در معرض خطر جدی قرار دارند.

این مطلب توضیح میدهد که spoofing دقیقاً چیست، چگونه عمل میکند، چهچیزهایی را در خطر قرار میدهد؛ مهمتر از همه، چهطور میتوان جلوی آن را گرفت.

چگونه حملات Spoofing هویت دیجیتال را تهدید میکنند؟

حملههای Spoofing دقیقاً جایی وارد میشوند که راهکار بایومتریک قرار است خیال ما را راحت کند. مهاجم وانمود میکند یک فرد مجاز است، آنهم با استفاده از ظاهری که قابلباور به نظر میرسد: تصویری واقعی، صدایی شبیه به صدای فرد هدف، یا حتی یک ماسک چاپشده با دقت بالا.

در بسیاری از موارد، Spoofing با استفاده از اطلاعات درزکرده از شبکههای اجتماعی، دوربینهای عمومی یا نشت دادههای قبلی انجام میشود؛ این یعنی مهاجم به رمز یا شمارهکارت نیازی ندارد و فقط کافی است ظاهر قربانی را جعل کند.

برای آشنایی بیشتر با جعل عمیق (Deep Fake) و راههای مقابله با آن این مطلب را مطالعه کنید:

روش تشخیص Deepfake با eKYC – با سپر امنیتی دنیای دیجیتال بیشتر آشنا شوید!

اهداف اصلی مهاجمان در اسپوفینگ

مهاجمان از بهکاربردن سازوکار حملههای Spoofing هدفهای مختلفی را دنبال میکنند که ازجمله آنها میتوان به این موارد اشاره کرد:

- دسترسی به حسابهای بانکی یا کیفپول دیجیتال

- عبور از احراز هویت دوعاملی در پلتفرمهای حساس

- استفاده از هویت جعلی برای پولشویی یا فرار مالیاتی

- دورزدن سامانههای ثبتنام دولتی یا بیمهای

درحالیکه بیشتر سیستمهای سنتی برای مقابله با تهدیدهایی مانند brute force یا phishing طراحی شدهاند، Spoofing کاملاً جنس متفاوتی دارد: این تهدید ظاهر فریبنده دارد و سیستم باید بتواند تشخیص دهد که یک «آدم واقعی» پشت دوربین یا میکروفن است.

از آنجا که spoofing میتواند بدون برجاگذاشتن رد دیجیتال اتفاق بیفتد، شناسایی پس از وقوع حمله بسیار سختتر از حالتهای دیگر تقلب است؛ از این رو، تمرکز باید بر پیشگیری لحظهای باشد، نه صرفاً تحلیل لاگها پس از حادثه.

انواع حملات Spoofing در احراز هویت بایومتریک

حملههای spoofing تنوع بالایی دارند. این حملهها معمولاً بسته به نوع سامانه بایومتریک، از شکل و ابزار متفاوتی هم استفاده میکنند. در ادامه، رایجترین انواع این حملات را مرور میکنیم:

۱. Face Spoofing

تشخیص چهره یکی از رایجترین روشهای احراز هویت بایومتریک است و سریع، بیدردسر و بدون تماس انجام میشود، اما دقیقاً همین سادگی آن را به هدف اول حملههای spoofing تبدیل کرده است. اگر یک سیستم نتواند میان یک چهره زنده و تصویر جعلی تفاوت بگذارد، فاجعهای آرام اما عمیق در راه است.

این تهدید ازطریق این راهها رخ میدهد:

- استفاده از عکس پرینتشده یا تصویر روی گوشی موبایل برای فریب سیستمهای تشخیص چهره

- استفاده از ویدئو برای تقلید رفتار طبیعی (مثلاً پلکزدن)

- ساخت ماسک سهبعدی با پرینترهای حرفهای برای حملههای پیشرفتهتر

حملههای تصویری در ظاهر ساده بهنظر میرسند، اما در عمل میتوانند پیچیده، تطبیقی و حتی واقعگرایانه باشند. مهاجم ممکن است چهره فرد قربانی را از شبکههای اجتماعی استخراج کند و با کمی ویرایش، الگویی بسازد که برای سیستمهای بیبهره از liveness غیرقابلتشخیص است.

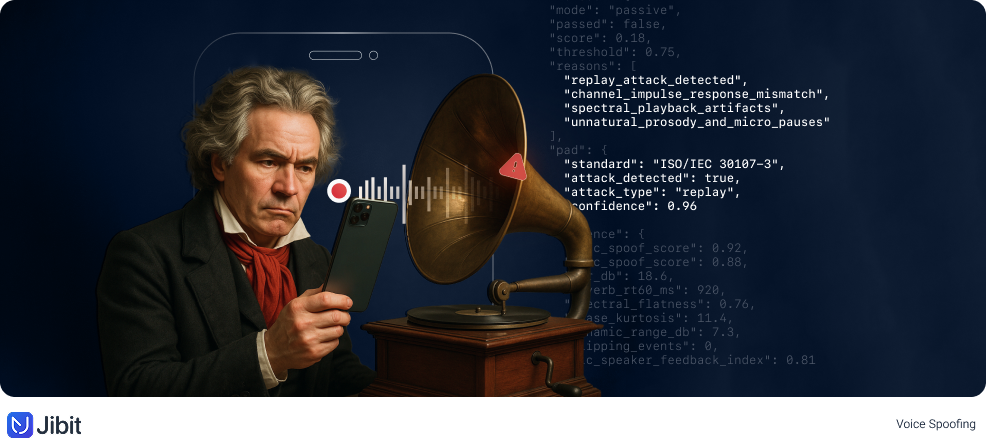

۲. Voice Spoofing

در سامانههایی که بر پایه احراز صوتی کار میکنند، صدا باید معادل رمز عبور باشد. سؤال اینجاست که چه اتفاقی میافتد اگر کسی بتواند صدای شما را جعل کند؟ با پیشرفت هوش مصنوعی و الگوریتمهای voice cloning، این تهدید اکنون نهفقط ممکن، نسبتاً آسان شده است.

دو راه مرسوم اجرای تهدید Voice Spoofing یا اسپوفینگ صوتی از این قرار است:

- بازپخش صدای ضبطشده از دارنده حساب

- استفاده از تکنولوژیهای voice cloning برای تولید صدای جعلی

بزرگترین چالش در voice spoofing آنجاست که صدا ذاتاً متغیر، منعطف و قابلتقلب است. سیستمهای هوشمند باید نهتنها فرکانس و الگوهای صوتی را بشناسند، باید بتوانند ریتم، سرعت و نوسانات طبیعی صحبت را هم بررسی کنند تا صدای ضبطشده یا مصنوعی را شناسایی کنند.

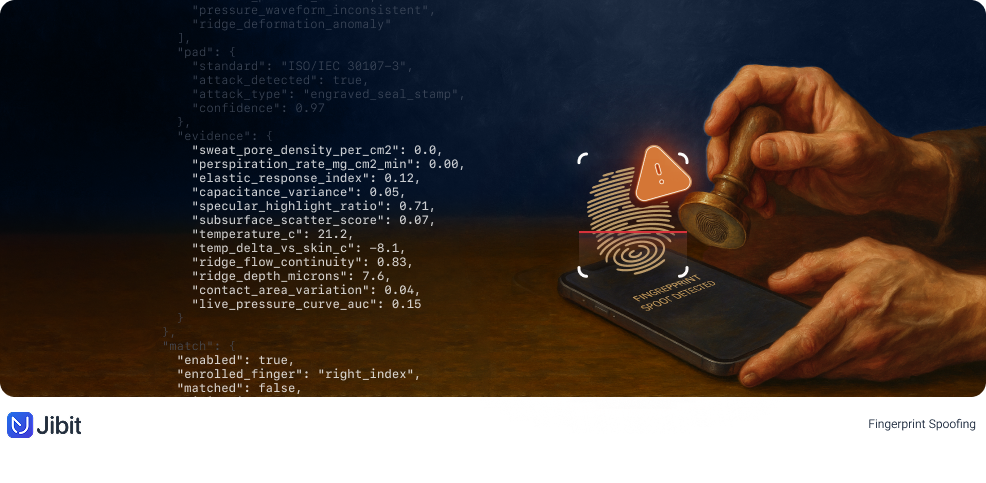

۳. Fingerprint Spoofing

اثر انگشت، در ظاهر، یکی از امنترین روشهای احراز هویت است؛ زیرا منحصربهفرد و تغییرناپذیر است و همیشه همراه ماست؛ اما دقیقاً هم بهدلیل همین ویژگیها، اثر انگشت هدف جذابی برای حمله محسوب میشود؛ چون اگر جعل شود، تغییر آن ممکن نیست.

راههای معمول فینگرپرینت اسپوفینگ از این قرار است:

- ساختن اثر انگشت جعلی با استفاده از سیلیکون، ژلاتین یا چاپگر سهبعدی

- استفاده از اثر انگشتهای دزدیدهشده یا بازسازیشده با فناوری تصویربرداری

هر یک از این روشها، نهتنها در فضای آزمایشگاهی، در دنیای واقعی هم اتفاق افتادهاند. از آنجا که این حملهها میتوانند بدون دخالت مستقیم قربانی انجام شوند، شناساییشان دشوارتر است.

سیستمهایی که فقط به چهره یا صدا اعتماد میکنند، بدون هیچ لایه اضافی تشخیص زندهبودن، عملاً دربرابر spoofing بیدفاعاند؛ بههمین دلیل است که صنعت بهسمت راهکارهای چندلایه و چندعاملی حرکت کرده است.

ترندهای جهانی: چرا همه از Spoofing نگراناند؟

در چند سال گذشته، گزارشهای متعددی از حملههای spoofing در حوزه مالی، دولتی و حتی سلامت منتشر شدهاند. دلیل نگرانی جهانی صرفاً رشد تعداد این حملهها نیست، بلکه افزایش هوشمندی و دقت آنهاست.

در سال ۲۰۲۴، گزارش Storm‑2372 نشان داد که مهاجمان از تصویرها و ویدئوهای جعل عمیق (Deep Fake) برای نفوذ به سیستمهای احراز هویت استفاده میکنند. در حوزه اثر انگشت، حملههایی با دقت بالاتر از ۹۰ درصد موفقیت گزارش شدهاند که از مواد انعطافپذیر برای ساخت الگوهای جعلی بهره گرفتهاند.

ترندهای جهانی Spoofing از این قرار است:

- افزایش حملههای deepfake-based spoofing در پلتفرمهای مالی

- رشد الگوریتمهای جعل چهره با استفاده از StyleGAN و GANهای پیشرفته

- بومیسازی حملهها با استفاده از اطلاعات منتشرشده کاربران در شبکههای اجتماعی

بهواسطه این ترندها، صنعت احراز هویت اکنون بیش از هر زمان دیگری به سیستمهایی با تشخیص زندهبودن چندمرحلهای و هوش مصنوعی مقاوم در برابر تقلید نیازمند است. شرکتهایی که صرفاً بر سرعت تمرکز کردهاند و لایههای دفاعی خود را بهروز نکردهاند، در معرض آسیبهای جدی قرار دارند.

نکته نگرانکنندهتر آن است که برخی حملههای spoofing حتی در تستهای امنیتی داخلی شرکتها هم شناسایی نمیشوند. همین مسئله هم نیاز به تستهای خارجی و ممیزی مستقل را تقویت کرده است.

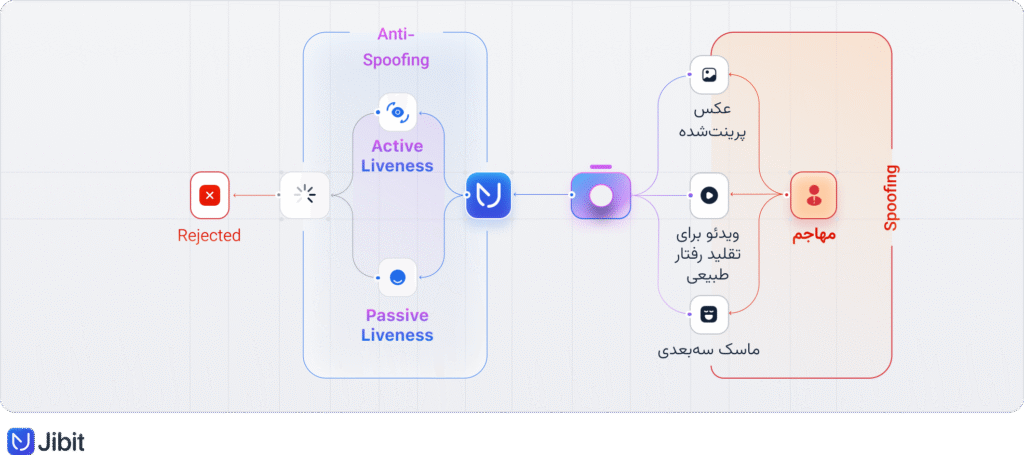

تشخیص زندهبودن (Liveness Detection): خط اول دفاع

یکی از مؤثرترین راهکارهای مقابله با spoofing استفاده از تشخیص زندهبودن (Liveness Detection) است. این فناوری بررسی میکند که آیا «کسی» واقعاً جلوی دوربین است یا صرفاً یک تصویر، ویدئو یا ماسک در مقابل دوربین قرار دارد.

دو نوع اصلی تشخیص زندهبودن تصویر از این قرار است:

- Active Liveness Detection: نیازمند تعامل کاربر (چرخاندن سر، پلکزدن، دنبالکردن نقطه مشخص روی صفحه).

- Passive Liveness Detection: بدون نیاز به حرکت خاص؛ از روی نور، بافت، سایه و دادههای تصویری زندهبودن را تشخیص میدهد.

استفاده از liveness در سیستمهای احراز هویت، نهتنها spoofing را بسیار سخت میکند، به بهبود تجربه کاربر هم کمک میکند. این امر، بهویژه، در مدلهای passive اهمیت پیدا میکند که بینیاز از دستورعملاند.

براساس استاندارد ISO/IEC 30107-3، سیستمهای ضدspoofing باید بتوانند presentation attack را حتی با روشهای پیشرفته مانند ماسکهای فوتورئالیستی شناسایی کنند.

LitMAS ،Face++ و دیگر فناوریهای پیشرفته مقابله با Spoofing

در پاسخ به پیچیدگی روزافزون حملهها، صنعت احراز هویت بهسمت فریمورکهای ضداسپوفینگ چندعاملی حرکت کرده است. یکی از برجستهترین آنها LitMAS است.

LitMAS – Multi-modal Anti-Spoofing بهاین صورت عمل میکند:

- استفاده همزمان از چند عامل بایومتریک (چهره، صدا، عنبیه، اثر انگشت)

- معماری سبک قابلاجرا روی دستگاههای edge/mobile

- عملکرد بالا حتی با منابع پردازشی محدود (۶میلیون پارامتر)

- دقت تشخیص بالای ۹۸ درصد در حملههای ترکیبی

این فناوری بهخوبی نشان میدهد که برای مقابله با spoofing دیگر «یک عامل» کافی نیست. ترکیب دادههای چند حسگر، استفاده از شبکههای عصبی سبک و تحلیل زمان واقعی دادهها راه آینده است.

شرکتهایی مانند Face++ ،iProov ،ID R&D نیز بهسمت مدلهای multi-modal حرکت کردهاند. پیادهسازی این مدلها در سطح سازمانی به همکاری نزدیک تیمهای امنیت و محصول و همینطور تجربه کاربر نیازمند است.

این مطلب با معرفی فناوریهای کلیدی eKYC، شما را با تکنولوژیهای مقابله با Spoofing بیشتر آشنا میکند:

فناوریهای کلیدی eKYC در بانکداری دیجیتال کداماند و چه چشماندازی را رقم میزنند؟

چطور از Spoofing در احراز هویت سیستم خودتان جلوگیری کنید؟

برای مدیران فنی و مدیران محصولی که در حال طراحی یا ارتقای سیستم احراز هویتاند، اقدامات پیشگیرانهای برای مقابله با spoofing وجود دارد که میتواند تا حد زیادی امنیت را تضمین کند:

- استفاده از تشخیص زندهبودن چندمرحلهای (ترجیحاً passive و active ترکیبی)

- تحلیل بافت پوست، سایهها و نور بهکمک image processing

- ترکیب چند عامل بایومتریک (چهره، صدا، رفتار تایپی)

- رمزنگاری سراسری تصویرها و فایلهای بایومتریک

- بررسی زمان و مکان درخواست (contextual authentication)

باید به خاطر داشت اگرچه ممکن است اجرای این اقدامات کمی پیچیدهتر و گرانتر از مدلهای سنتی باشد، هزینههای جبران حمله spoofing بهمراتب سنگینتر خواهد بود؛ این حملهها میتوانند هم از نظر مالی خسارتبار باشند و هم به اعتبار برند آسیب برسانند.

جیبیت در مقابله با Spoofing چه میکند؟

جیبیت تمرکز بالایی بر پردازش تصویر، سرعت پاسخدهی و طراحی لایههای تشخیص زندهبودن داشته است. بهصورت خلاصه، جیبیت در مقابله با اسپوفینگ از این راهکارها بهره میبرد:

- استفاده از مدلهای تشخیص چهره با تحلیل ویدئو و بافت پوستی

- بررسی همزمان چند فریم برای تشخیص تحرک و طبیعیبودن چهره

- الگوریتمهای image processing اختصاصی برای جلوگیری از فریب تصویری

جیبیت از Passive Liveness Detection هم بهره میبرد. این عامل، با بررسی نور، تناوب تغییرات تصویر و حرکتهای ریز چهره، تلاش میکند spoofing را تشخیص دهد.

برای آشنایی با سازوکارهای احراز هویت بایومتریک جیبیت در مقابله با Spoofing و Deep Fake به این لینک سر بزنید:

احراز هویت بایومتریک و سرویسهای مبتنی بر هوش مصنوعی

پرسشهای متداول درباره Spoofing

به تلاش برای فریب سیستم احراز هویت با استفاده از تقلید فیزیکی یا صوتی فرد مجاز گفته میشود، مانند استفاده از عکس یا صدای ضبطشده.

در سیستمهای بیبهره از فناوری Liveness Detection، بله، ممکن است این اتفاقی رخ دهد. احتمال وقوع این فریب زمانی بالا میرود که تصویر با کیفیت بالا چاپ شود.

ترکیب passive و Active Liveness Detection در ترکیب با تحلیل بافت و Contextual Authentication بهشکل بسیار مؤثری میتواند دربرابر حملههای Face Spoofing مقاوم باشد.

با مدلهای خاص voice anti-spoofing بله، ولی تشخیص دقیق این نوع حمله به آموزش مدل روی زبان و گویش بومی نیازمند است.

اگر MFA فاکتورهای بایومتریک و contextual را در بر گیرد، بله؛ بااینحال نقطه ایدئال جایی است که احراز هویت هوشمند و رفتارمحور هم باشد.