DORA چیست؟ چتر نجات فینتک در عصر تهدیدات سایبری هوشمند

هر تراکنش دیجیتال، در عینحال که میتواند گامی نوآورانه در مسیر رشد مالی باشد، میتواند به تهدیدی جدی برای امنیت سایبری نیز تبدیل شود. صنعت فینتک ایران، با رشد سریع و نفوذ عمیق در زندگی کاربران، امروز با موجی فزاینده از حملات هدفمند روبهرو است: از باجافزارها و کمپینهای فیشینگ پیشرفته گرفته تا اختلالات زیرساختی و نشت اطلاعات حساس. در چنین وضعیتی الگو و چارچوبی مانند قانون تابآوری عملیاتی دیجیتال اتحادیه اروپا (DORA) که از ژانویه ۲۰۲۵ اجرای آن برای تمامی نهادهای مالی اروپا الزامی شده است بهعنوان یک الگوی جامع برای تقویت دفاع دیجیتال مطرح میشود.

این مقرره، با تمرکز بر مدیریت ریسک فناوری اطلاعات (ICT)، گزارشدهی ساختیافته حوادث، تستهای منظم تابآوری، کنترل تأمینکنندگان ثالث و تبادل اطلاعات تهدید، بهدنبال ارتقای سطح امنیت سیستمهای مالی دربرابر تهدیدات روزافزون است. گرچه DORA در ایران الزام قانونی ندارد، پیادهسازی هوشمندانه مفاد آن برای فینتکهایی که بهدنبال افزایش اعتبار، اعتماد کاربران و آمادگی برای تعاملات جهانی هستند، میتواند مسیر جدیدی از تابآوری، رقابتپذیری و تحول دیجیتال ایجاد کند. این امر یکی از نیازهای واقعی امروز صنعت فینتک است که با نگاه ویژهای باید به آن توجه کرد.

DORA در یک نگاه: ساختار، اهداف و استانداردهای فنی

قانون تابآوری عملیاتی دیجیتال یا Digital Operational Resilience Act (DORA) یکی از مهمترین پاسخهای اتحادیه اروپا به افزایش روزافزون تهدیدهای سایبری در حوزه مالی است. طی دهه گذشته باجافزارها، حملات زنجیره تأمین، نشت اطلاعات و آسیبپذیری زیرساختهای حیاتی به بانکها، مؤسسههای بیمه و شرکتهای پرداخت خسارتهای میلیاردی وارد کردهاند. ناهماهنگی میان کشورها، نبود زبان مشترک برای گزارشدهی و تفاوت در سطح آمادگی فناوری اتحادیه اروپا را وادار کرد تا یک چارچوب یکپارچه و الزامآور برای تمامی نهادهای مالی ایجاد کند؛ نتیجه این تلاش مقررهای است که از ۱۷ ژانویه ۲۰۲۵ بهاجرا در آمده است: DORA.

این قانون چهار هدف بنیادین را دنبال میکند:

- پیشگیری ازطریق الزامات دقیق در مدیریت ریسک فناوری اطلاعات (ICT)

- شفافیت با گزارشدهی ساختیافته و اجباری حوادث امنیتی

- همکاری ازطریق تسهیل تبادل اطلاعات تهدید بین نهادهای مالی

- تداوم با تستهای ادواری تابآوری و الزام به برنامههای بازیابی

برای دستیابی به این هدفها DORA بر پنج ستون عملیاتی بنا شده است:

| عملیات | شرح کوتاه |

| مدیریت ریسک ICT | فهرستبرداری، تحلیل و کاهش ریسک فناوری |

| گزارش حادثه | ارسال گزارش استاندارد در کمتر از ۴۸ ساعت |

| آزمون تابآوری | تست نفوذ، مانور بحران، TLPT |

| ریسک طرف ثالث | کنترل سرویس ابری، API و دیتاسنتر |

| اشتراک تهدید | تبادل داده STIX/TAXII |

هر یک از عملیاتها زنجیره دفاع فینتکها را کاملتر میکند. در ادامه نگاه نزدیکتری به هر یک از آنها انداختهایم.

مدیریت ریسک ICT؛ پیریزی دفاع پیشگیرانه

براساس مقرره DORA، هر شرکت باید داراییهای دیجیتال خود را شناسایی و فهرست کند. برای هر دارایی، لازم است تهدیدهای بالقوه، آسیبپذیریها و پیامدهای احتمالی بهصورت مستند ثبت شود؛ سپس باید برای هر ریسک، امتیاز احتمال وقوع و شدت اثر تعیین شود تا امکان اولویتبندی اقدامات فراهم شود.

این رجیستر ریسک، بهعنوان هسته اصلی سیستم مدیریت ریسک ICT، نقش محوری در دفاع پیشگیرانه ایفا میکند. چارچوبهای بینالمللی، مانند ISO 27005 (راهنمای مدیریت ریسک امنیت اطلاعات) و NIST SP 800-30 (راهنمای تحلیل ریسک برای سیستمهای اطلاعاتی سازمانی)، میتوانند بهعنوان الگوهای معتبر برای طراحی این ساختار استفاده شوند و پایهای استاندارد برای ارزیابی و ممیزی امنیت فراهم کنند.

این جدول نمونه رجیستر ریسک فشرده را نشان میدهد:

| شناسه | ریسک | احتمال | شدت | کنترل | وضعیت |

| R-01 | باجافزار | زیاد | بالا | بکاپ آفلاین | اعمالشده |

| R-02 | قطع دیتاسنتر | متوسط | بالا | معماری Active-Active | در حال اجرا |

| R-03 | نشت API | کم | بسیار بالا | توکن محدود + WAF | نیاز به برنامه |

طبق پیشبینی DORA بازبینی سهماهه سیستم را زنده نگه میدارد.

پیشنهاد میکنیم این مطلب را نیز مطالعه کنید:

مروری بر امنیت اطلاعات مالی کسبوکارها

گزارشدهی حادثه؛ از سردرگمی تا شفافیت عملیاتی

در زمان بروز یک حادثه سایبری هر ثانیه میتواند تفاوت میان یک اختلال محدود و یک بحران گسترده باشد؛ به همین دلیل، طبق الزامات DORA، هر شرکت باید یک فرایند پاسخدهی ساختیافته و زمانمند برای مدیریت حوادث طراحی کند. این فرایند معمولاً شامل چهار مرحله کلیدی است: شناسایی، محدودسازی، گزارش اولیه و گزارش نهایی.

گزارش اولیه حادثه باید حداکثر ظرف ۲۴ ساعت به مدیر امنیت اطلاعات (CISO) یا مرجع داخلی مسئول ارائه شود. بهرهگیری از داشبورد بلادرنگ مرکز عملیات امنیت (SOC) با اتصال به سامانههای SIEM میتواند شناسایی و اعلام حادثه را تسریع کند. پس از کنترل وضعیت، تدوین یک تحلیل علّی یا «تحلیل ریشهای» (Root Cause Analysis) الزامی است تا نقاط ضعف اصلاح و کنترلهای مرتبط بهروز شوند.

این جدول چرخه پیشنهادی پاسخ به حادثه مبتنی بر چارچوبهای DORA و استانداردهای روز را ارائه میکند:

| مرحله | شرح |

| شناسایی | شناسایی خودکار تهدید ازطریق SIEM یا سامانههای تشخیص نفوذ |

| ارزیابی | ارزیابی سطح شدت حادثه توسط تیم واکنش اضطراری (IRT) |

| محدودسازی | جداسازی یا خاموشکردن سامانه یا بخش آسیبدیده |

| گزارش اولیه | ارسال گزارش اولیه حادثه به مسئول امنیت یا نهاد ناظر در ۲۴ ساعت |

| بازیابی | آغاز فرایند بازیابی تدریجی سرویسها و زیرساختها |

| گزارش نهایی | مستندسازی کامل حادثه همراه با درسآموختهها و اقدامات اصلاحی |

این رویکرد ساختیافته به سازمانها کمک میکند تا از سردرگمی اولیه عبور کنند، با دقت و سرعت به تهدید پاسخ دهند و از وقوع حوادث مشابه در آینده پیشگیری کنند.

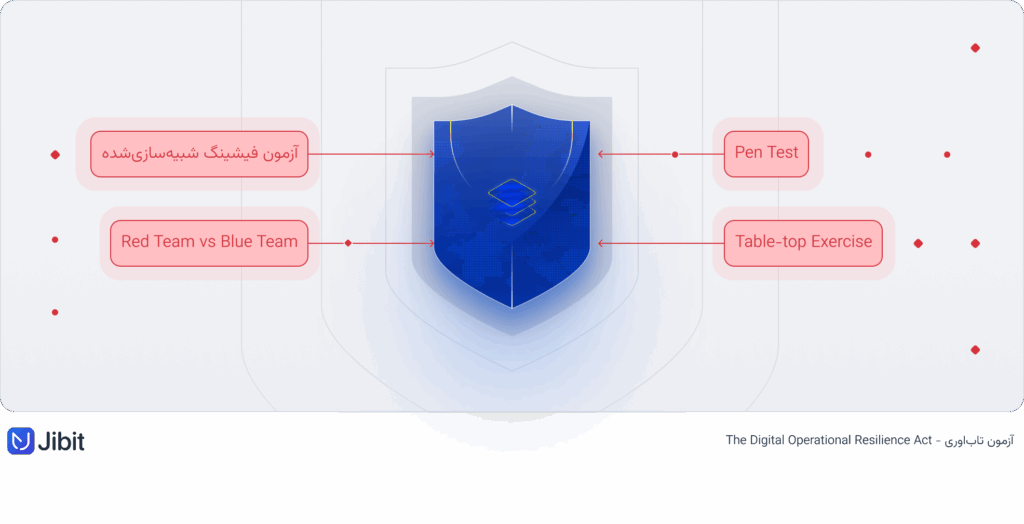

آزمون تابآوری؛ حمله آزمایشی، دفاع واقعی

در دنیای امنیت سایبری بدون آزمون منظم، احساس ایمنی چیزی بیش از یک توهم نیست. مقرره DORA تأکید دارد که تابآوری عملیاتی فقط در صورت اجرای مستمر و نظاممند آزمونهای فنی، رفتاری و تصمیمگیری معنا پیدا میکند؛ بنابراین هر سازمان باید یک برنامه آزمون سالانه طراحی و در آن انواع تستهای فنی و شبیهسازیهای مدیریتی را لحاظ کند.

برای سازمانهای کوچک اجرای تست نفوذ و سنجش آگاهی کاربران کفایت میکند، اما در نهادهای بزرگ انجام آزمون تابآوری و حمله آزمایشی و دفاع واقعی الزامی است.

در این شکل از آزمون دو تیم فعالیت میکنند: Independent Red Team گروه مهاجم است. این گروه از متخصصان امنیت سایبری، بهصورت مستقل و بدون هماهنگی قبلی با تیمهای داخلی امنیت یا IT، حملاتی شبیهسازیشده و هدفمند را به سازمان انجام میدهند تا آسیبپذیریهای واقعی شناسایی شود؛ این تیم، برخلاف Blue Team که مدافع است، نقش مهاجم را ایفا میکند و از تکنیکهای واقعی مانند مهندسی اجتماعی، نفوذ فنی و دور زدن کنترلها برای آزمودن میزان آمادگی دفاعی استفاده میکند.

بهرهگیری از Independent Red Team که با نگاه مهاجم و ابزارهای حرفهای اقدام به حمله کنترلشده میکند ارزش افزودهای بیبدیل در کشف ضعفهای پنهان دارد.

این جدول نمونههایی از آزمونهای توصیهشده در چارچوب DORA و ویژگیهای آنها را به دست میدهد:

| نوع آزمون | هدف اصلی | ابزار یا روش رایج | دوره پیشنهادی |

| تست نفوذ (PenTest) | شناسایی آسیبپذیریهای فنی | Burp Suite, Metasploit | هر ۳ ماه |

| Table-top Exercise | تمرین تصمیمگیری مدیریت بحران | سناریوسازی کاغذی یا نرمافزاری | هر ماه |

| آزمون فیشینگ شبیهسازیشده | سنجش آگاهی کاربران | ایمیلهای جعلی کنترلشده | هر سال |

| Red Team vs Blue Team | ارزیابی جامع دفاع سایبری | تیم مهاجم اخلاقی دربرابر دفاع | سفارشی براساس نیاز |

تکمیل این چرخه بدون مستندسازی دقیق نتایج، طبقهبندی نقصهای کشفشده و همینطور پیگیری مؤثر برای رفع آنها ممکن نیست. این حلقه آزمون و بهبود قلب تابآوری سایبری هر سازمانی است که میخواهد دربرابر تهدیدهای روزافزون ایستادگی واقعی داشته باشد.

مدیریت ریسک طرف ثالث؛ بستن درهای آسیبپذیر در زنجیره تأمین

در بسیاری از حملههای پیشرفته نفوذ از طریق درگاههایی صورت میگیرد که خارج از کنترل مستقیم سازمان هستند، یعنی از مسیر تأمینکنندگان خدمات. در مقرره DORA نظارت مؤثر بر ریسکهای ناشی از طرفهای ثالث (Third-Party Risk) یکی از پنج ستون اصلی امنیت دیجیتال است. بدون مدیریت دقیق این ریسک، حتی قویترین سامانهها نیز دربرابر حمله آسیبپذیر باقی میمانند.

برای کنترل این تهدید باید تنظیم قراردادهای خدمات فناوری اطلاعات (SLA) با درنظرگرفتن بندهای امنیتی کلیدی انجام شود. این الزامات بهعنوان قفلهایی حیاتی برای محافظت از دادهها و زیرساختها عمل میکنند:

| بند امنیتی پیشنهادی | توضیح |

| RTO / RPO مشخص | زمان بازیابی خدمات (Recovery Time Objective) و ازدسترفتن داده مجاز (Recovery Point Objective) باید بهروشنی تعریف شود. |

| حق حسابرسی امنیتی | سازمان باید حق بررسی و حسابرسی امنیت طرف ثالث را داشته باشد. |

| رمزنگاری داده | اطلاعات در حالت سکون و در حال انتقال باید بهطور کامل رمزنگاری شود. |

| الزام به گزارش فوری حادثه | تأمینکننده متعهد باشد بلافاصله وقوع هرگونه رخداد امنیتی را اطلاع دهد. |

| تعیین موقعیت دادهها | محل فیزیکی ذخیرهسازی دادهها (کشور، دیتاسنتر) باید مشخص باشد. |

پیشنهاد میشود یک چکلیست ساده از این بندها تهیه و پیش از امضای هر قرارداد فناوری مرور و تأیید شود؛ همچنین با اضافهشدن هر سرویس جدید یا تمدید قراردادها، ارزیابی مجدد و بهروزرسانی مفاد امنیتی ضروری است. مدیریت مؤثر زنجیره تأمین، یعنی بستن درهای پنهانی پیش از آنکه تهدید از آنها عبور کند.

اشتراک تهدید؛ ساختن سپری مشترک برای صنعت مالی

هیچ سازمانی بهتنهایی نمیتواند دربرابر حملههای سایبری مداوم دوام بیاورد، اما وقتی دادههای تهدید (Threat Intelligence) بهصورت ساختاریافته و بیدرنگ میان بازیگران یک صنعت به اشتراک گذاشته شود، یک سپر دفاعی مشترک شکل میگیرد که هزینه نفوذ را برای مهاجمان چندبرابر میکند. این رویکرد در مقرره DORA با عنوان تبادل هوشمند اطلاعات تهدیدات مطرح شده است.

برای تحقق این همکاری، پیشنهاد میشود سامانه MISP (Malware Information Sharing Platform) بهعنوان یک پلتفرم متنباز نصب و پیکربندی شود. این سامانه قابلیت اشتراکگذاری امن، ساختیافته و قابلتحلیل دادههای تهدید را فراهم میکند. استفاده از استانداردهای جهانی، مانند STIX (برای توصیف ساختیافته تهدیدها) و TAXII (برای انتقال خودکار دادهها) در این مسیر ضروری است.

(STIX یا Structured Threat Information Expression یک زبان و قالب استاندارد برای توصیف ساختیافته تهدیدهای سایبری، شامل Indicators of Compromise (IoC)، تاکتیکها، تکنیکها، اهداف و منابع مهاجم، است؛ همچنین TAXII یا Trusted Automated Exchange of Indicator Information یک پروتکل انتقال امن و خودکار اطلاعات تهدیدات که امکان تبادل دادههای STIX بین سازمانها و سامانهها را فراهم میکند.)

| عنصر کلیدی | توضیح کاربردی |

| MISP | پلتفرم اشتراک تهدیدات با قابلیت مدیریت نقشها و ناشناسسازی |

| STIX (Structured Threat Information Expression) | استاندارد توصیف عناصر تهدید، مانند IoC، حمله، مهاجم و رفتار |

| TAXII (Trusted Automated Exchange of Indicator Information) | پروتکل انتقال دادههای STIX میان سازمانها بهصورت خودکار |

در ساختار MISP میتوان نقشهای مختلفی برای کاربران تعریف کرد:

- خواننده (Consumer): فقط دریافت اطلاعات تهدید

- ارسالکننده (Producer): افزودن دادههای جدید

- تحلیلگر (Analyst): بررسی و اعتبارسنجی تهدیدات

با فعالکردن قابلیت ناشناسسازی اشتراک، سازمانها بدون افشای نام خود میتوانند دادهها را به اشتراک بگذارند. این مسئله رقابت ناسالم را کاهش و تمایل به همکاری را افزایش میدهد. وقتی دیوار دفاعی از انفرادی به جمعی تبدیل شود، مهاجم، نهفقط با یک شرکت، با تمامی یک صنعت مواجه خواهد بود.

اسناد فنی مکمل DORA؛ زیربنای الزام و اجرا

برای تضمین کارایی واقعی DORA، درعمل، اتحادیه اروپا آن را با دو دسته سند فنی رسمی پشتیبانی کرده است:

- RTS (Regulatory Technical Standards) چارچوبی الزامآور است که حداقل کنترلهای فنی و امنیتی را مشخص میکند. این استانداردها شامل الزامات دقیق برای موضوعاتی مانند مدیریت ریسک ICT، دستهبندی سطح حوادث، سازوکار تست نفوذ (مانند TLPT) و حتی نحوه نگهداری داراییهای دیجیتال هستند.

- ITS (Implementing Technical Standards) مکملی است که جزئیات اجرایی را تعیین میکند؛ برای نمونه، ITS مشخص میکند حادثه امنیتی چگونه طبقهبندی و ظرف چه مهلتی گزارش شود یا اطلاعات مربوط به پیمانکاران ابری در کدام سامانه ثبت شود.

ترکیب این دو استاندارد DORA را از یک مقرره کلی به چرخهای منسجم از آمادگی، پاسخ، بازسازی و مستندسازی تبدیل میکند. این چرخه، علاوه بر کاهش ریسک و افزایش تابآوری، بستر اعتمادپذیری را برای کاربران، نهادهای نظارتی و بازیگران بینالمللی فراهم میکند.

مطالعه این مطلب را از دست ندهید:

چطور امنیت اطلاعات مالی و دادههای بانکی را افزایش دهیم؟

فرصتها و چالشهای مسیر DORA در ایران

هرچند اجرای DORA در ایران الزامی نیست، برای شرکتهای ایرانی، الگوبرداری از آن یک سرمایهگذاری استراتژیک برای بهحداقلرساندن ریسکهای فنی، حقوقی و اعتباری در شرایطی است که تهدیدات سایبری همزمان بومی و جهانی شدهاند. فرصتهای نمونهسازی DORA در ایران را میتوان اینگونه برشمرد:

| فرصت | توضیح کوتاه |

| اعتماد بازار | برند قابلاتکا در چشم مشتری و سرمایهگذار |

| همسویی جهانی | آماده ورود به تعاملات خارجی |

| کاهش خسارت | بازیابی سریعتر پس از حمله |

این جدول چالشهای و تهدیدها در سمیر نمونهسازی DORA را نشان میدهد:

| تهدید | توضیح کوتاه |

| هزینه اجرا | ابزار، آموزش و ممیزی نیاز دارد |

| کمبود متخصص | بازار کار امنیت محدود است |

| نبود مقررات ملی | نبود مشوق حقوقی و مالی |

راهکار کلی مقابله با این تهدیدها را میتوان اجرای تدریجی و استفاده از منابع متنباز را جست.

نکته مهم بهدستآوردن این بینش است که تابآوری محصول واکنش نیست؛ حاصل طراحی است. DORA طرحی آماده روی میز میگذارد و در این میان صنعت فینتک ایران، با بومیسازی هوشمندانه آن، میتواند دیوار دفاعیاش را ضخیمتر، واکنشش را چابکتر و برندش را معتبرتر کند.

پرسشهای متداول درباره DORA

مقرره DORA (Digital Operational Resilience Act) چارچوبی الزامآور در اتحادیه اروپاست که از ژانویه ۲۰۲۵ برای تمامی نهادهای مالی لازمالاجراست. هدف آن ارتقای تابآوری عملیاتی دیجیتال دربرابر تهدیدات سایبری است. DORA بهدنبال یکپارچهسازی مقررات پراکنده، کاهش خسارات میلیاردی حملات سایبری، و افزایش هماهنگی کشورهای عضو اتحادیه اروپا طراحی شده است.

DORA روی پنج ستون عملیاتی بنا شده است: ۱. مدیریت ریسک ICT؛ ۲. گزارشدهی حادثه؛ ۳. آزمون تابآوری؛ ۴. ریسک طرف ثالث؛ ۵. اشتراک تهدید. این ساختار، با هدف ایجاد چرخهای از شناسایی تهدید، واکنش سریع، بازیابی و مستندسازی، طراحی شده است تا تابآوری سایبری نهادهای مالی تضمین شود.

خیر، مقرره DORA در ایران الزام قانونی ندارد، اما برای فینتکهای ایرانی الگوبرداری داوطلبانه از مفاد DORA مزایای مهمی دارد: افزایش اعتبار برند، کاهش ریسکهای فنی و اعتباری و همینطور آمادهسازی برای تعاملات بینالمللی. بهویژه در شرایطی که تهدیدات سایبری بومی و جهانی در هم تنیدهاند، DORA میتواند یک نقشه راه قابلاتکا باشد.

در ساختار DORA، RTS (Regulatory Technical Standards) حداقل کنترلهای امنیتی و فنی را تعیین میکند (مثلاً الزامات تست نفوذ یا مدیریت دارایی دیجیتال)؛ درحالیکه ITS (Implementing Technical Standards) به تشریح جزئیات اجرایی مانند فرمت گزارشدهی حادثه یا محل ثبت اطلاعات طرف ثالث میپردازد. این دو دسته مکمل یکدیگرند و اجرای مؤثر DORA را تضمین میکنند.

بهترین نقطه شروع مدیریت ریسک ICT و ساخت رجیستر ریسک دیجیتال است. سپس باید فرایند گزارشدهی حادثه، برنامه آزمون تابآوری، بندهای امنیتی SLA با طرفهای ثالث و سازوکار اشتراک تهدید (مانند نصب MISP و بهرهگیری از STIX/TAXII) را گامبهگام پیادهسازی کرد. استفاده از منابع متنباز و بومیسازی هوشمندانه کلید موفقیت است.